База задач по информационной безопасности

Свыше 2 миллионов материалов для учебы

Пример задачи: «Два маленьких массивных шарика закреплены на концах невесомого стержня длины d. Стержень может вращаться в горизонтальной плоскости вокруг вертикальной оси, проходящей через середину стержня...»

- Материалы со всех ВУЗов страны

- Примеры, чтобы разобраться

- 160+ дисциплин в базе

- 2 000 000+ решенных задач

Список решенных задач

Представьте, что Вам поручено организовать систему защиты коммерческих секретов фирмы. Вопросы 1. Кратко изложите Ваш подход к решению вышеуказанной задачи. 2. Как влияет утечка сведений, составляющих

Представьте, что Вам поручено организовать систему защиты коммерческих секретов фирмы.

1. Кратко изложите Ваш подход к решению вышеуказанной задачи.

2. Как влияет утечка сведений, составляющих предпринимательскую тайну, на финансово-экономическое положение организации?

3. Дайте характеристику механизма защиты предпринимательской тайны.

Информационная безопасность

Статья 5. Конфиденциальность информации, относящейся к процедуре медиации Статья 5. Конфиденциальность информации, относящейся к процедуре медиации

Раскройте содержание Статьи 5. "Конфиденциальность информации, относящейся к процедуре медиации"

Информационная безопасность

Раскройте тему: Квалифицированный состав незаконного получения сведений, составляющих государственную тайну В ч. 2 ст. 283.1 УК РФ предусматривается ответственность за следующие виды незаконного получения сведений

Раскройте тему: Квалифицированный состав незаконного получения сведений, составляющих государственную тайну

Информационная безопасность

А обратился с запросом о предоставлении информации о деятельности ОБЭП УВД по вопросам соблюдения законодательства в сфере организации проведения азартных игр, какое количество проверок соблюдения

А обратился с запросом о предоставлении информации о деятельности ОБЭП УВД по вопросам соблюдения законодательства в сфере организации проведения азартных игр, какое количество проверок соблюдения законодательства в сфере организации и проведения азартных игр было проведено в г. N. В 2… году, в скольких случаях установлено законное осуществления деятельности по организации и проведению азартных игр без соответствующих лицензий в г. N. В 2… г. Какое количество постановлений о привлечении к административной ответственности по ч. 1 ст. 14.1 КоАП РФ было вынесено по результатам проверок соблюдения законодательства в сфере организации и проведения и проведения азартных игр в г. N. В 2… год.

Решением заместителя руководителя ОБЭП УВД было отказано от предоставления информации на том основании, что запрашиваемая заявителем информация не затрагивает права и законные интересы заявителя, а кроме того запрашиваемая информация является аналитической работой государственного органа сведения о которой не предоставляются. Какие либо доказательства того, что запрашиваемая заявителем информация затрагивает его права и законные интересы непосредственно связана с защитой его права А., не представлены.

А., обратился в суд с заявлением о признании не законным решения заместителя ОБЭП УВД.

Какое решение должен вынести суд.

Информационная безопасность

Н. А. Дубова, сотрудница отдела продаж косметической компании «Макияж», за распитие кофейного напитка в непосредственной близости от ЭВМ и порчу последней была наказана

Н. А. Дубова, сотрудница отдела продаж косметической компании «Макияж», за распитие кофейного напитка в непосредственной близости от ЭВМ и порчу последней была наказана исправительными работами сроком на 15 суток.

Какое наказание должна была понести Дубова?

Информационная безопасность

Руководство вуза потребовало от всех преподавателей и сотрудников предоставить для размещения на сайте организации в сети Интернет их фотографии и информацию

Руководство вуза потребовало от всех преподавателей и сотрудников предоставить для размещения на сайте организации в сети Интернет их фотографии и информацию о научных публикациях, стаже профессиональной деятельности и т.п. Кроме того, начальник университетского отдела кадров потребовал от каждого сотрудника и преподавателя предоставить информацию об аккаунтах в социальных сетях и об использовании мессенджеров.

Оцените данную ситуацию с точки зрения информационного права. Какие принципы информационно-правового регулирования в данном случае были нарушены? Нарушено ли право сотрудников и преподавателей университета на конфиденциальность частной жизни?

Информационная безопасность

В конце года по телевидению сообщили, что все долги по зарплате работникам бюджетной сферы погашены. В то же время в некоторых районах Приморского края

В конце года по телевидению сообщили, что все долги по зарплате работникам бюджетной сферы погашены. В то же время в некоторых районах Приморского края учителя объявили забастовку в связи с невыплатой заработной платы за последние четыре месяца

Журналист Воронцов обратился в администрацию Приморского края с просьбой предоставить ему документы, содержащие подобные сведения об использовании бюджетных средств края за прошедший год. Ему в этой просьбе отказали, ссылаясь на то, что запрашиваемая информация является ограниченного доступа. Журналист написал жалобу в Судебную палату по информационным спорам при Президенте РФ.

Прав ли Воронцов? Необходимо дать информационно-правовую оценку позиции администрации края.

Информационная безопасность

В отношении ООО «Консалтинг» налоговым органом проводится камеральная проверка. У организации много клиентов, информация о которых носит конфиденциальный характер.

В отношении ООО «Консалтинг» налоговым органом проводится камеральная проверка. У организации много клиентов, информация о которых носит конфиденциальный характер.

Можно ли не представлять документы по требованию налогового органа в соответствии со ст. 93 НК РФ, мотивируя отказ необходимостью сохранить коммерческую тайну?

Информационная безопасность

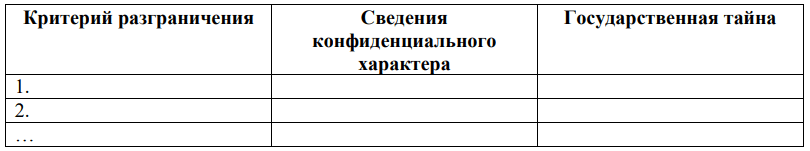

Заполнить таблицу сравнительного анализа «Информация с ограниченным доступом» Критерий разграничения Сведения конфиденциального характера

Заполнить таблицу сравнительного анализа «Информация с ограниченным доступом»

Информационная безопасность

В ООО «Консалтинг-Плюс» действовал режим коммерческой тайны. Заместитель директора ООО «Консалтинг-Плюс» Антонов И.В. под роспись был предупрежден об ответственности

В ООО «Консалтинг-Плюс» действовал режим коммерческой тайны. Заместитель директора ООО «Консалтинг-Плюс» Антонов И.В. под роспись был предупрежден об ответственности за незаконное разглашение сведений, составляющих коммерческую тайну.

В течение длительного времени Антонов И.В. отправлял через Интернет сведения о деятельности ООО «Консалтинг-Плюс» конкурентам организации. Отправляемая информация фиксировалась на материальных носителях, которые не имели грифа «Коммерческая тайна».

Несет ли Антонов И.В. ответственность за разглашение информации о деятельности ООО «Консалтинг-Плюс»? Составьте пакет документов для коммерческой организации, регулирующие вопросы защиты коммерческой тайны.

Информационная безопасность

Сотрудники частной нотариальной конторы «Дело» на одном из своих совещаний приняли решение — создать собственный тайный архив, в котором собирать наиболее интересную информацию

Сотрудники частной нотариальной конторы «Дело» на одном из своих совещаний приняли решение — создать собственный тайный архив, в котором собирать наиболее интересную информацию о всех своих клиентах и по мере необходимости использовать ее в своей повседневной деятельности.

На следующий день был назначен руководитель архива и два эксперта и они начали собирать через своих коллег нужные сведения и данные о клиентах. Однако о факте создания тайного архива в нотариальной конторе «Дело» стало известно одному из клиентов, и он пожаловался на нотариусов в прокуратуру.

Нарушила ли в этом случае контора законодательство, в том числе об архивном фонде и архивах?

Информационная безопасность

Санников и Коновалов, используя вредоносную программу, позволяющую удаленно управлять компьютером, который был заражен терминал одного из банков, перевели денежные средства на сумму свыше 70 млн. рублей

Являются ли описанные в задачах действия правонарушениями? Если да, то квалифицируйте их.

Санников и Коновалов, используя вредоносную программу, позволяющую удаленно управлять компьютером, который был заражен терминал одного из банков, перевели денежные средства на сумму свыше 70 млн. рублей на счет своей банковской карты США.

Информационная безопасность

Осужденному П., переведенному в одиночную камеру, было отказано в получении от родственников смартфона, с пояснением, что ограничение необходимо в целях обеспечения информационной безопасности в процессе

Осужденному П., переведенному в одиночную камеру, было отказано в получении от родственников смартфона, с пояснением, что ограничение необходимо в целях обеспечения информационной безопасности в процессе отбывания наказания. П. не согласился с таким решением и пояснил, что в соответствии со статьей 94 УИК РФ даже в одиночной камере он имеет право смотреть кинофильмы и видеофильмы не реже одного раза в неделю. На смартфоне хранятся его любимые фильмы, и он хотел бы, чтобы устройство выдавалось ему не реже одного раза в неделю на 2 часа. Сим-карты в смартфоне нет, поэтому для звонков и выхода в Интернет использовать устройство невозможно.

Что такое информационная безопасность? Какие базовые НПА регулируют вопросы информационной безопасности?

Какие виды (категории) информации выделяются в законодательстве об информации?

Дайте юридическую оценку действий администрации исправительного учреждения и осужденного.

Информационная безопасность

Раскрыть тему: Понятие государственной тайны. Федеральный закон «О государственной тайне». Сведения, составляющие государственную тайну. Федеральный закон «О коммерческой тайне».

Раскрыть тему: Понятие государственной тайны. Федеральный закон «О государственной тайне». Сведения, составляющие государственную тайну. Федеральный закон «О коммерческой тайне». Защита интеллектуальной собственности и авторского права. Электронная информация и методы е защиты. Информационные технологии:

государственной регулирование и методы защиты.Информационная безопасность

Раскрыть тему: Понятия информации, информационной безопасности. Анализ состояния информационной безопасности Российской Федерации. Доктрина информационной безопасности Российской Федерации.

Раскрыть тему: Понятия информации, информационной безопасности. Анализ состояния информационной безопасности Российской Федерации. Доктрина информационной безопасности Российской Федерации. Угрозы и система обеспечения информационной безопасности. Международное сотрудничество Российской

Федерации в области обеспечения информационной безопасности.Информационная безопасность

Расскажите про кадровую безопасность организации: основные понятия и составные элементы. Целью обеспечения безопасности любой организации является комплексное воздействие на потенциальные и реальные угрозы

Расскажите про кадровую безопасность организации: основные понятия и составные элементы.

Информационная безопасность

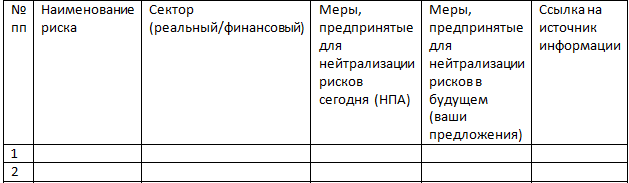

Выявить риски цифровизации для реального и финансового секторов отдельно по 6 рисков на каждый сектор. Указать существующие способы и методы снижения и разработать перспективные. .docx

Выявить риски цифровизации для реального и финансового секторов отдельно по 6 рисков на каждый сектор. Указать существующие способы и методы снижения и разработать перспективные.

Информационная безопасность

Раскройте тему: "Коммерческая тайна". Сегодня информация проникает во сферы жизнедеятельности человека, общества и государства. В коммерческой среде нередко именно соблюдение конфиденциальности отдельных данных позволяет субъекту получать прибыль

Раскройте тему:

"Коммерческая тайна".

Информационная безопасность

Гражданин России Шаров по своей инициативе собирал секретные сведения о дислокации и ведомственной принадлежности предприятий оборонной промышленности

Гражданин России Шаров по своей инициативе собирал секретные сведения о дислокации и ведомственной принадлежности предприятий оборонной промышленности и характере выпускаемой продукции, намереваясь впоследствии выехать по туристической путевке за границу, где передать за вознаграждение имеющуюся у него информацию сотрудникам иностранной разведки. Однако во время фотосъемок оборонного объекта он был задержан, а при обыске в его квартире обнаружены секретные сведения.

Решите дело.

Информационная безопасность

Администрация Н-ской области решила создать информационную систему для собственных нужд, каким нормативным актом должно быть оформлено данное решение?

Администрация Н-ской области решила создать информационную систему для собственных нужд, каким нормативным актом должно быть оформлено данное решение? Выводы сделайте в соответствии с действующим законодательством.

Информационная безопасность

Руководство вуза потребовало от всех преподавателей и сотрудников предоставить для размещения на сайте организации в сети Интернет их фотографии и информацию о научных публикациях, стаже профессиональной

Руководство вуза потребовало от всех преподавателей и сотрудников предоставить для размещения на сайте организации в сети Интернет их фотографии и информацию о научных публикациях, стаже профессиональной деятельности и т.п. Кроме того, начальник университетского отдела кадров потребовал от каждого сотрудника и преподавателя предоставить информацию об аккаунтах в социальных сетях и об использовании мессенджеров. Оцените данную ситуацию с точки зрения информационного права. Какие принципы информационно-правового регулирования в данном случае были нарушены? Нарушено ли право сотрудников и преподавателей университета на конфиденциальность частной жизни?

Информационная безопасность

На официальном сайте Акимата «N-ский район» отсутствовала актуальная информация о деятельности акимата. Жители района обратились в прокуратуру с жалобой, в которой указали, что хотели бы видеть на сайте следующие сведения:

На официальном сайте Акимата «N-ский район» отсутствовала актуальная информация о деятельности акимата. Жители района обратились в прокуратуру с жалобой, в которой указали, что хотели бы видеть на сайте следующие сведения:

1) личные телефоны акима;

2) размеры денежного содержания всех сотрудников акимата;

3) сведения о привлечении в прошлом сотрудников к уголовной ответственности;

4) сведения об имуществе сотрудников

5) сведения о местах работы ближайших родственников сотрудников.

Какие сведения должны размещаться на сайтах органов местного самоуправления (если должны)? Прокомментируйте жалобу жителей района.

Информационная безопасность

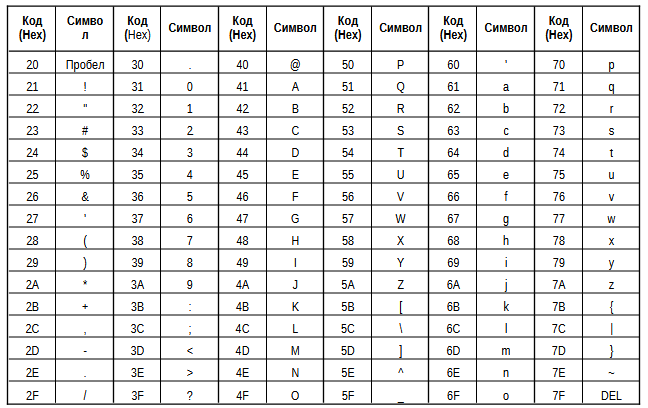

1. Запишите первые семь букв своей фамилии латинскими буквами в привычном вам виде. Для фамилий короче 7 букв недостающие символы считайте пробелами.

1. Запишите первые семь букв своей фамилии латинскими буквами в привычном вам виде. Для фамилий короче 7 букв недостающие символы считайте пробелами.

2. Переведите полученные 7 символов в двоичный вид с помощью таблицы ASCII (Приложение 1). Обратите внимание, коды символов представлены в таблице в шестнадцатеричной форме.

3. Рассчитайте простейший хэш-код от полученных 7 символов – ротационный XOR

4. С помощью алгоритма шифрования DEA (описанного в стандарте DES) произведите шифрование полученного 8-ми байтного блока информации:

– В качестве пароля используйте набор из 7 разных букв, также переведенных в двоичную форму при помощи таблицы ASCII.

– Для шифрования используйте только 4 раунда шифрования из предусмотренных стандартом 16-ти.

– Записывайте все промежуточные данные (значения всех блоков в приведенных блок-схемах для каждого раунда).

6. Результирующие 64 бита разбейте на 8 байтов и переведите в символы в соответствии с таблицей ASCII.

Приложение 1. Таблица ASCII

Информационная безопасность

Раскройте следующую тему: Источники и каналы утраты информации. Перечислите виды организационных каналов утечки информации.

Раскройте следующую тему: Источники и каналы утраты информации.

Информационная безопасность

Не только решаем задачи по информационной безопасности

Частые вопросы

Наша ИИ самая крутая и вообще первое второе третье и что-то еще в одну или две строки

Какие задачи по информационной безопасности есть в базе Библиотеки?

Как найти нужную задачу по информационной безопасности?

Что делать, если нужной мне задачи по информационной безопасности нет в базе?

Как работает подписка?

Что делать, если ответ на задачу по информационной безопасности не подойдёт?

Как быстро я получу решение задачи?