- Главная

- Рефераты

- Информационная безопасность

- Реферат на тему: Анализ угроз и построение...

Реферат на тему: Анализ угроз и построение защиты беспроводной локальной сети

- 33915 символов

- 17 страниц

Цель работы

Целью данной работы является анализ существующих угроз для беспроводных локальных сетей и разработка комплекса мер по защите, включающего шифрование данных, аутентификацию пользователей и мониторинг сетевого трафика. В результате исследования будет предложен практический набор рекомендаций для повышения уровня безопасности беспроводных сетей, что позволит минимизировать риски утечки информации и несанкционированного доступа.

Основная идея

Современные беспроводные локальные сети становятся все более уязвимыми к различным угрозам, таким как несанкционированный доступ и перехват данных. Важно не только выявить эти угрозы, но и разработать эффективные методы защиты, которые будут включать современные технологии шифрования и аутентификации. Актуальность данной темы заключается в необходимости обеспечения безопасности данных в условиях быстрого развития технологий и увеличения числа пользователей беспроводных сетей.

Проблема

Современные беспроводные локальные сети подвержены множеству угроз, включая несанкционированный доступ и перехват данных. Эти риски могут привести к серьезным последствиям, таким как утечка конфиденциальной информации и нарушение работы сети.

Актуальность

Актуальность темы заключается в том, что с увеличением числа пользователей беспроводных сетей и развитием технологий, угрозы безопасности становятся все более разнообразными и сложными. Необходимость в эффективных мерах защиты данных становится критически важной для организаций и частных пользователей.

Задачи

- 1. Проанализировать существующие угрозы для беспроводных локальных сетей.

- 2. Исследовать методы шифрования и аутентификации, применяемые для защиты данных.

- 3. Разработать комплекс мер по мониторингу сетевого трафика.

- 4. Предложить практические рекомендации для повышения уровня безопасности беспроводных сетей.

Глава 1. Обзор угроз безопасности беспроводных локальных сетей

В этой главе был проведен анализ угроз безопасности беспроводных локальных сетей, охватывающих несанкционированный доступ, перехват данных и атаки на инфраструктуру. Мы классифицировали угрозы и рассмотрели их потенциальные последствия для пользователей и организаций. Это дало нам возможность понять, какие аспекты безопасности требуют особого внимания. Также были приведены примеры, иллюстрирующие реальную угрозу, что подчеркивает важность защиты. Таким образом, глава завершает обзор угроз, что позволяет перейти к методам защиты, которые будут рассмотрены во второй главе.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 2. Методы защиты и их применение

В этой главе мы проанализировали методы защиты беспроводных локальных сетей, включая шифрование, аутентификацию и мониторинг трафика. Мы рассмотрели, как каждый из этих методов может быть применен для повышения уровня безопасности и минимизации рисков. Обсуждение различных технологий и их применения позволяет понять, какие меры наиболее эффективны в различных ситуациях. Это предоставляет практические рекомендации для пользователей и организаций. Таким образом, глава завершает обзор методов защиты, что подводит нас к рекомендациям по повышению безопасности, которые будут рассмотрены в следующей главе.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 3. Рекомендации по повышению безопасности

В этой главе были предложены рекомендации по повышению безопасности беспроводных локальных сетей, охватывающие комплексный подход к защите. Мы исследовали специфические меры для домашних пользователей и корпоративных сетей, что позволяет адаптировать защиту к различным условиям. Обсуждение практических шагов дает читателям конкретные инструменты для повышения уровня безопасности. Это завершает наш анализ угроз и защиты, предоставляя читателям средства для минимизации рисков. В заключение, мы подведем итоги и отметим важность внедрения предложенных мер.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Заключение

Для решения выявленных проблем необходимо внедрить комплекс мер защиты, включая шифрование данных и аутентификацию пользователей. Эффективный мониторинг сетевого трафика также должен стать неотъемлемой частью стратегии безопасности. Рекомендации, предложенные в работе, помогут адаптировать защиту к различным условиям эксплуатации сетей. Важно, чтобы организации и частные пользователи осознавали риски и принимали меры для их минимизации. Продолжение исследований в этой области позволит развивать методы защиты и адаптироваться к новым угрозам.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

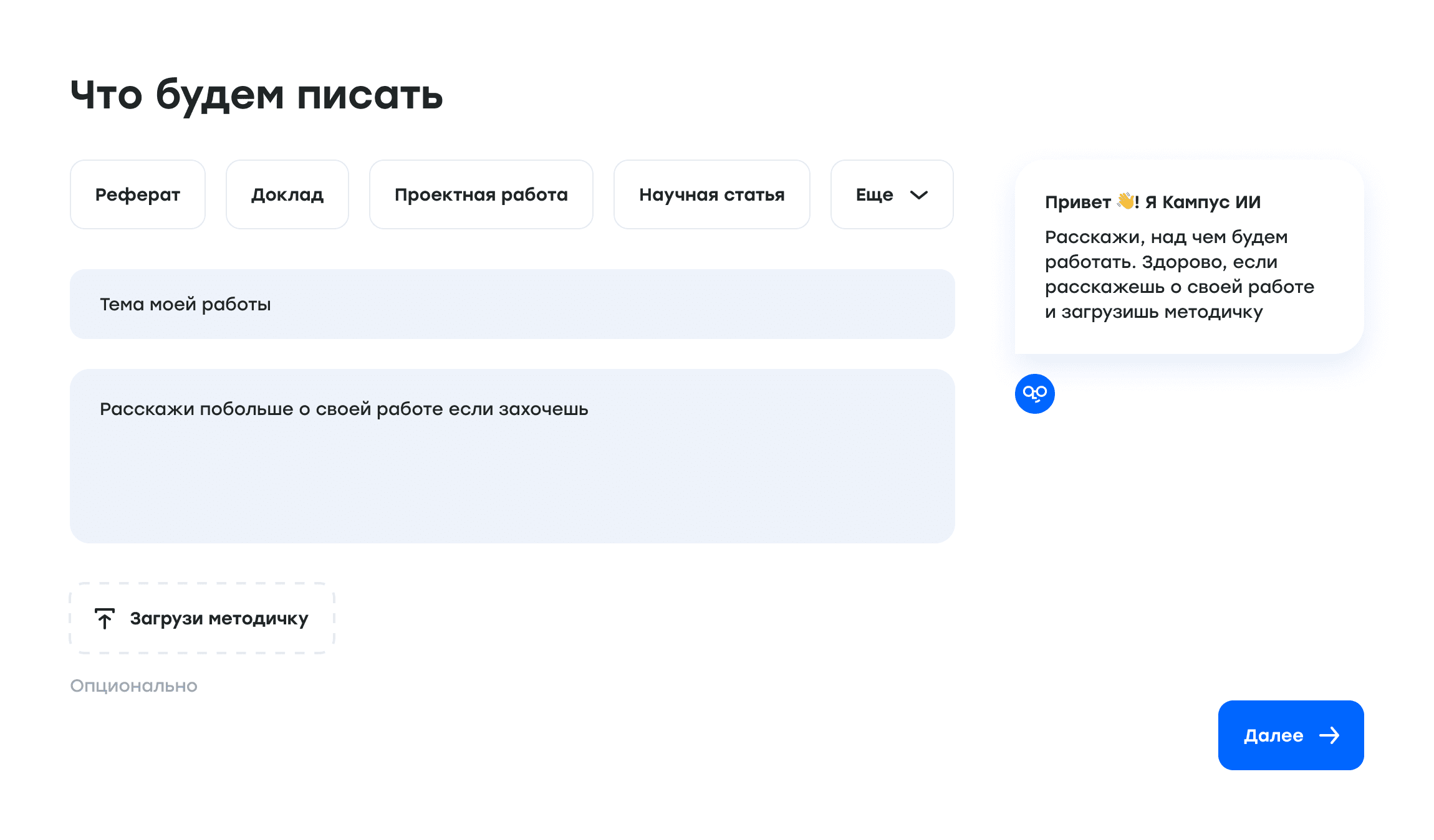

Уникальный реферат за 5 минут с актуальными источниками!

Укажи тему

Проверь содержание

Утверди источники

Работа готова!

Как написать реферат с Кампус за 5 минут

Шаг 1

Вписываешь тему

От этого нейросеть будет отталкиваться и формировать последующие шаги

Примеры рефератов по информационной безопасности

Реферат на тему: Вредоносные программные обеспечения, воздействующие на операционную систему Астра

31696 символов

16 страниц

Информационная безопасность

82% уникальности

Реферат на тему: ОСНОВЫ ДЕЛОПРОИЗВОДСТВА

Основы делопроизводства. В работе будут рассмотрены ключевые аспекты организации документооборота, правила оформления документов, а также важность делопроизводства в управлении и обеспечении эффективной работы организаций. Реферат будет структурирован в соответствии с требованиями и стандартами, что обеспечит его высокое качество и соответствие академическим нормам.20170 символов

10 страниц

Информационная безопасность

99% уникальности

Реферат на тему: Информационная безопасность как конкурентное преимущество компаний

22212 символа

12 страниц

Информационная безопасность

99% уникальности

Реферат на тему: Кибербезопасность и правовое регулирование информационной безопасности: актуальные угрозы и методы защиты от фишинга и DDoS-атак

22284 символа

12 страниц

Информационная безопасность

84% уникальности

Реферат на тему: Безопасность данных

Безопасность данных. В условиях стремительного развития информационных технологий и увеличения объемов обрабатываемой информации, вопросы защиты данных становятся особенно актуальными. Реферат будет охватывать основные аспекты безопасности данных, включая угрозы, методы защиты, законодательные инициативы и лучшие практики в этой области.20216 символов

10 страниц

Информационная безопасность

92% уникальности

Реферат на тему: Вопросы обеспечения информационной безопасности при взаимодействии МЧС России с органами УИС

23496 символов

12 страниц

Информационная безопасность

82% уникальности

Не только рефераты

ИИ для любых учебных целей

Научит решать задачи

Подберет источники и поможет с написанием учебной работы

Исправит ошибки в решении

Поможет в подготовке к экзаменам

Библиотека с готовыми решениями

Свыше 1 млн. решенных задач

Больше 150 предметов

Все задачи решены и проверены преподавателями

Ежедневно пополняем базу

Бесплатно

0 p.

Бесплатная AI каждый день

Бесплатное содержание текстовой работы

Леха

Военмех

Нейросеть действительно спасает! Я забурился в тему реферата и никак не мог разложить все по полочкам. Но тут эта нейросеть помогла мне увидеть всю структуру темы и дала чёткий план работы. Теперь осталось только написать содержание под каждый заголовок.

Константин

СФУ

Просто находка! Реферат по банковским системам написал за один вечер, материал действительно хороший.

Ольга

НИУ ВШЭ

Интересный сервис оказался, получше чем просто на open ai, например, работы делать. Хотела у бота получить готовый реферат, он немного подкачал, текста маловато и как-то не совсем точно в тему попал. Но для меня сразу нашелся профи, который мне и помог все написать так, как нужно было. Классно, что есть человек, который страхует бота, а то бы ушла ни с чем, как с других сайтов.

Евгений

НИУ БелГУ

Нейросеть – отличная находка для студентов! Составил реферат по менеджменту инноваций и получил высокую оценку.

Алина

ПГНИУ

Крутая штука! Помогла мне подготовить реферат по социологии образования. Много полезных источников и статистики.

Денис

РУДН

Я считаю, что нейросети для академических задач - это будущее! Мой реферат получился глубоким и всесторонним благодаря помощи искусственного интеллекта. Однако, не забывайте про факт-чекинг