- Главная

- Рефераты

- Информационная безопасность

- Реферат на тему: Безопасность в информацио...

Реферат на тему: Безопасность в информационном пространстве

- 21936 символов

- 12 страниц

Цель работы

Цель: Исследовать современные киберугрозы и проанализировать эффективные стратегии защиты информации в цифровой среде, включая криптографические методы, управление рисками и правовые аспекты.

Основная идея

Идея: В условиях роста сложности кибератак и цифровизации общества информационная безопасность становится критически важной не только для организаций, но и для каждого пользователя. Реферат раскрывает взаимосвязь между технологическими решениями (криптография), организационными мерами (управление рисками) и человеческим фактором (цифровая гигиена) в создании комплексной системы защиты.

Проблема

Несмотря на постоянное развитие защитных технологий, информационное пространство остается крайне уязвимым из-за экспоненциального роста изощренности и масштабов кибератак (таргетированные атаки, ransomware, угрозы цепочкам поставок ПО), несовершенства организационных механизмов управления рисками во многих организациях, низкого уровня осведомленности и цифровой гигиены у конечных пользователей, а также отставания правового регулирования от скорости технологических изменений. Это создает системную угрозу конфиденциальности, целостности и доступности критически важных данных и инфраструктур как на корпоративном, так и на индивидуальном уровне (например, атаки на системы здравоохранения, финансовый сектор, криптобиржи или персональные устройства).

Актуальность

Актуальность темы информационной безопасности в современном мире невозможно переоценить по нескольким ключевым причинам: 1) Всепроникающая цифровизация: Практически все сферы жизни (госуправление, бизнес, финансы, коммуникации, критическая инфраструктура) зависят от ИТ-систем, делая их мишенью. 2) Экономика угроз: Годовой мировой ущерб от киберпреступности исчисляется триллионами долларов и продолжает расти. 3) Эволюция угроз: Появление новых технологий (ИИ, квантовые вычисления) создает как возможности для защиты, так и новые риски (ИИ-генерация фишинга, автоматизация атак). 4) Глобальное регулирование: Ужесточение требований к защите данных (GDPR, NIS2, ФЗ-152) требует от организаций соответствия. 5) Человеческий фактор: Остается слабым звеном, требующим постоянного внимания к вопросам осведомленности и гигиены. Данный реферат актуален, так как систематизирует знания о современных вызовах и комплексных подходах к защите, что необходимо для понимания текущего ландшафта информационной безопасности.

Задачи

- 1. Проанализировать современный ландшафт киберугроз, выявив их основные типы, цели, методы реализации и тенденции развития.

- 2. Исследовать принципы и современные методы криптографии как фундаментального технологического инструмента обеспечения конфиденциальности и целостности данных.

- 3. Рассмотреть подходы и методологии управления рисками информационной безопасности (включая идентификацию, оценку и обработку рисков) как ключевого организационного механизма защиты.

- 4. Оценить роль правового регулирования в сфере информационной безопасности, рассмотрев основные международные и национальные нормативные акты и их влияние на практику защиты.

- 5. Изучить понятие «цифровой гигиены» и проанализировать роль человеческого фактора в обеспечении безопасности, а также методы повышения осведомленности пользователей.

- 6. Синтезировать выводы о взаимосвязи и взаимодополняемости технологических (криптография), организационных (управление рисками), правовых аспектов и аспекта цифровой гигиены в построении эффективной системы информационной безопасности.

Глава 1. Современный ландшафт цифровых угроз

В главе проведена детальная классификация современных киберугроз по их целям и векторам атак, выявлены ключевые характеристики и мотивация злоумышленников. Проанализирована эволюция тактик от массовых к сложным целевым операциям, что демонстрирует рост профессионализма атакующих. Исследованы актуальные и перспективные тенденции, включая использование искусственного интеллекта для генерации фишинга и автоматизации атак, а также растущую угрозу со стороны компрометации цепочек поставок программного обеспечения. Это позволило сформировать целостное представление о многообразии и сложности угроз в современном цифровом пространстве. Полученная картина ландшафта угроз служит необходимой основой для разработки и реализации стратегий защиты, рассматриваемых в последующих главах.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 2. Криптографические основы защиты информации

В главе исследованы ключевые принципы криптографии как основного технологического инструмента защиты информации, обеспечивающего конфиденциальность, целостность и аутентификацию. Проведен сравнительный анализ симметричных (например, AES) и асимметричных (например, RSA, ECC) криптосистем, выявлены их сильные стороны, ограничения и области применения. Особое внимание уделено вызовам, связанным с развитием квантовых вычислений, которые ставят под угрозу стойкость широко используемых асимметричных алгоритмов. Рассмотрены перспективные направления постквантовой криптографии, разрабатываемые для обеспечения долгосрочной безопасности. Глава подтвердила, что криптография остается незаменимым фундаментом защиты данных, но требует постоянного развития в ответ на технологические сдвиги.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 3. Организационные механизмы управления рисками

Глава посвящена методологиям управления рисками информационной безопасности как ключевому организационному механизму защиты. В ней рассмотрены этапы процесса управления рисками: идентификация активов и угроз, оценка вероятности и потенциального ущерба, выбор и реализация стратегий обработки (снижение, передача, принятие, избегание). Проанализированы преимущества и принципы внедрения международных стандартов, таких как ISO/IEC 27001 и NIST Cybersecurity Framework, которые обеспечивают структурированный подход к построению и поддержанию СУИБ. Показано, что эффективное управление рисками позволяет организациям рационально распределять ресурсы, фокусируясь на защите наиболее критичных активов от наиболее вероятных и опасных угроз. Этот подход обеспечивает устойчивость бизнеса в условиях цифровых угроз.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 4. Правовые рамки обеспечения информационной безопасности

В главе проведена оценка роли правового регулирования как неотъемлемого компонента системы информационной безопасности. Проанализированы ключевые глобальные регуляторные тренды, прежде всего Общий регламент по защите данных (GDPR) ЕС, который установил новые стандарты защиты персональных данных и стал образцом для многих стран. Рассмотрены особенности и адекватность национальных законодательных инициатив (на примере ФЗ-152 «О персональных данных» в РФ) в условиях стремительного технологического прогресса. Выявлена проблема отставания правовых норм от скорости появления новых технологий и угроз, что создает сложности для обеспечения всесторонней защиты. Глава подтвердила, что правовое поле является мощным драйвером и одновременно ограничителем для практических мер безопасности.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 5. Человеческий фактор и цифровая гигиена

Глава посвящена исследованию решающей роли человеческого фактора и концепции цифровой гигиены в обеспечении информационной безопасности. Проанализированы психологические механизмы, лежащие в основе уязвимостей пользователей к социальной инженерии (фишинг, претекстинг) и когнитивным ошибкам. Рассмотрены ключевые практические аспекты цифровой гигиены, такие как управление паролями, осторожность при работе с электронной почтой и интернет-ресурсами, регулярное обновление ПО. Особое внимание уделено стратегиям формирования культуры безопасности в организациях и среди индивидуальных пользователей, подчеркивая необходимость постоянного, адаптивного обучения и повышения осведомленности. Глава показала, что технические и организационные меры неэффективны без ответственного и осознанного поведения конечных пользователей.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 6. Синтез комплексной защиты: взаимодополняемость аспектов

В заключительной главе осуществлен синтез знаний о различных аспектах информационной безопасности для демонстрации их взаимодополняемости и необходимости комплексного подхода. Проанализирована взаимосвязь технологических (криптография) и правовых аспектов, показано, как регуляторные требования стимулируют внедрение шифрования, а криптостойкость влияет на правовые нормы. Исследована интеграция организационных механизмов управления рисками с поведенческими аспектами цифровой гигиены, подчеркивая, что выбор контрмер должен учитывать человеческий фактор, а обучение — основываться на оценке рисков. Глава доказала, что только синергия технологических решений, грамотного управления, правового соответствия и ответственного поведения пользователей создает устойчивую и эффективную систему защиты от современных киберугроз.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Заключение

Решение проблемы информационной безопасности требует синергии технологических, организационных и поведенческих мер. Необходимо внедрять постквантовую криптографию и современные стандарты шифрования для долгосрочной защиты данных. Организации должны систематизировать управление рисками через стандарты ISO 27001 и NIST CSF, интегрируя их в бизнес-процессы. Правовое регулирование нуждается в регулярном обновлении для соответствия технологическим реалиям, включая регулирование ИИ и IoT. Критически важно повышать цифровую грамотность пользователей через непрерывное обучение и формирование культуры безопасности. Только комплексный подход, объединяющий все аспекты защиты, обеспечит устойчивость к современным киберугрозам.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

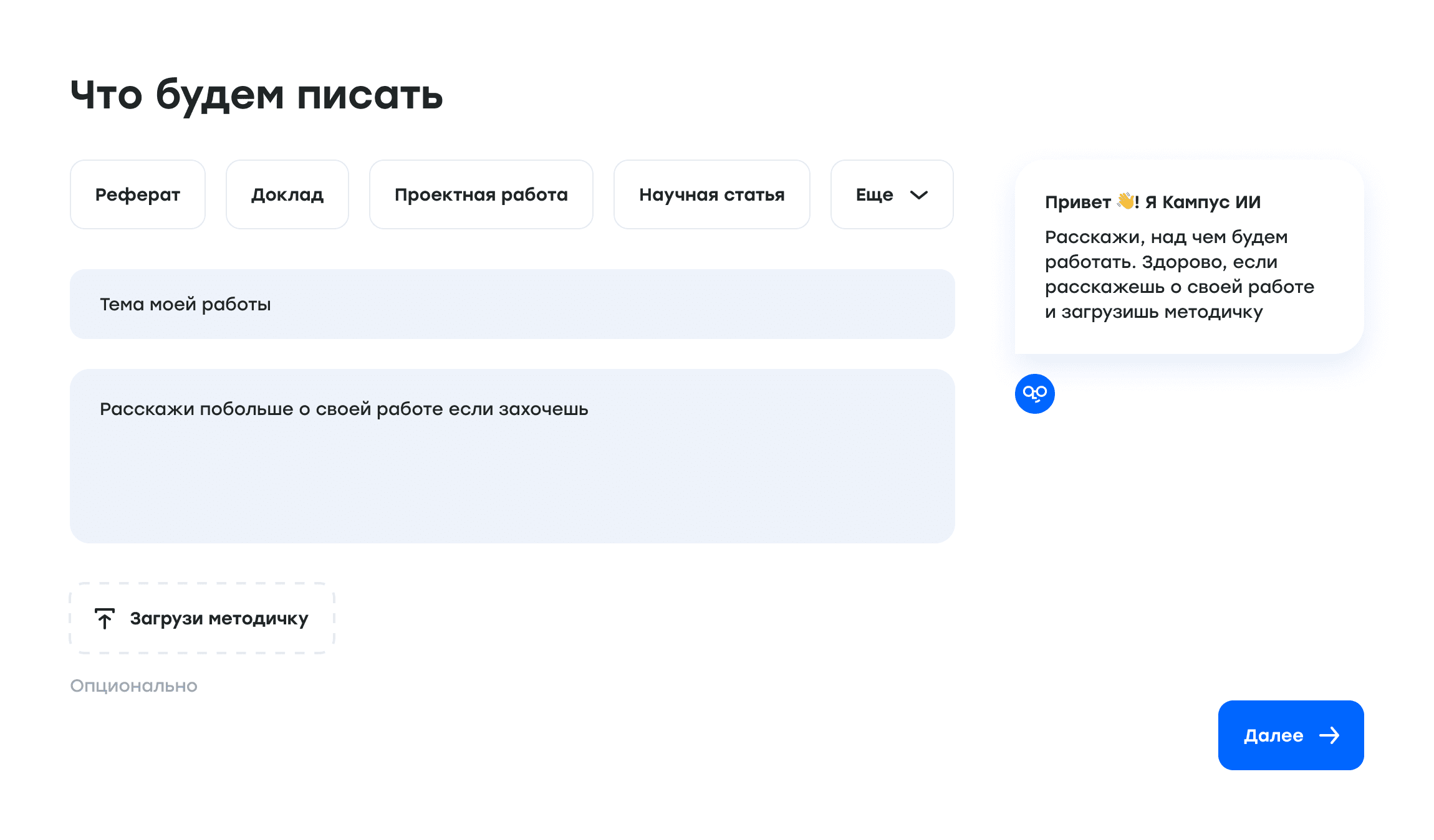

Уникальный реферат за 5 минут с актуальными источниками!

Укажи тему

Проверь содержание

Утверди источники

Работа готова!

Как написать реферат с Кампус за 5 минут

Шаг 1

Вписываешь тему

От этого нейросеть будет отталкиваться и формировать последующие шаги

Примеры рефератов по информационной безопасности

Реферат на тему: Исследование методов защиты данных при хранении в облачных сервисах: разработка и внедрение криптографических методов

29280 символов

15 страниц

Информационная безопасность

87% уникальности

Реферат на тему: Безопасность мобильных приложений

30821 символ

17 страниц

Информационная безопасность

88% уникальности

Реферат на тему: Обеспечение безопасности ИИ в критической инфраструктуре: обзор метрик тестирования.

19520 символов

10 страниц

Информационная безопасность

83% уникальности

Реферат на тему: Аспекты безопасности при разработке системы мониторинга публикаций из открытых источников

23028 символов

12 страниц

Информационная безопасность

80% уникальности

Реферат на тему: Разглашение информации

Разглашение информации. В работе будет рассмотрено понятие разглашения информации, его виды и последствия, а также правовые аспекты, регулирующие этот процесс. Особое внимание будет уделено вопросам конфиденциальности и защите личных данных. Реферат будет оформлен в соответствии с установленными стандартами.19373 символа

10 страниц

Информационная безопасность

84% уникальности

Реферат на тему: Мошенничество в интернете и кибербезопасность. Нужно писать в основном о России и Республике Ингушетия, и только чуть-чуть о зарубежных странах

27790 символов

14 страниц

Информационная безопасность

97% уникальности

Не только рефераты

ИИ для любых учебных целей

Научит решать задачи

Подберет источники и поможет с написанием учебной работы

Исправит ошибки в решении

Поможет в подготовке к экзаменам

Библиотека с готовыми решениями

Свыше 1 млн. решенных задач

Больше 150 предметов

Все задачи решены и проверены преподавателями

Ежедневно пополняем базу

Бесплатно

0 p.

Бесплатная AI каждый день

Бесплатное содержание текстовой работы

Виктория

СПГУ

Нейросеть помогла мне подобрать материалы для реферата по культурологии, но я заметила, что без дополнительной проверки и редактирования некоторая информация может быть неточной. Рекомендую использовать такие инструменты как вспомогательные.

Анастасия

УрФУ

Не ожидала, что получится так круто! Нейросеть помогла быстро разобраться в сложных темах и написать отличный реферат.

Марина

ТомГУ

Нейросеть оказалась настоящей находкой! Помогла написать реферат по квантовой механике, все было на уровне.

София

ВШЭ

Нейросеть помогла мне не только с написанием реферата по культурологии, но и с подбором актуальной литературы. Это значительно ускорило процесс исследования. Но важно помнить, что критическое мышление и личный вклад в работу - незаменимы.

Регина

РГГУ

Я использовала нейросеть для получения первоначального черновика моего реферата по культурологии. Это сэкономило мне кучу времени на подбор материалов и формирование структуры работы. После небольшой корректировки мой реферат был готов к сдаче.

Елена

РУДН

Нейросеть просто спасла! Реферат по профессиональной этике получился интересным и структурированным.