- Главная

- Рефераты

- Информационная безопасность

- Реферат на тему: Демаскирующие признаки об...

Реферат на тему: Демаскирующие признаки объектов и основы противодействия технической разведке

- 30960 символов

- 16 страниц

Цель работы

Цель работы заключается в систематизации знаний о демаскирующих признаках объектов и методах их маскировки, а также в анализе современных технологий и стратегий защиты информации от технической разведки, что позволит разработать рекомендации для повышения уровня безопасности объектов.

Основная идея

Современные технологии и методы противодействия технической разведке требуют глубокого анализа демаскирующих признаков объектов, которые могут выдавать их местоположение и характеристики. Исследование этих признаков и способов их маскировки является актуальным в условиях нарастающей угрозы утечки информации и необходимости защиты критически важной инфраструктуры.

Проблема

Современные технологии и методы противодействия технической разведке сталкиваются с серьезными вызовами, связанными с демаскирующими признаками объектов. Эти признаки могут выдавать местоположение и характеристики объектов, что создает угрозу утечки информации и безопасности критически важной инфраструктуры. В условиях нарастающей угрозы утечки информации необходимо глубже понять, какие признаки могут стать уязвимыми и как их можно эффективно маскировать.

Актуальность

Актуальность данной темы обусловлена увеличением числа случаев технической разведки и утечек информации в различных сферах, включая государственные и коммерческие структуры. В условиях современного мира, где информация имеет высокую ценность, знание о демаскирующих признаках и методах их маскировки становится необходимым для обеспечения безопасности объектов и информации.

Задачи

- 1. Изучение демаскирующих признаков объектов, которые могут выдавать их местоположение и характеристики.

- 2. Анализ современных технологий и стратегий защиты информации от технической разведки.

- 3. Разработка рекомендаций по повышению уровня безопасности объектов через использование методов маскировки.

Глава 1. Понятие демаскирующих признаков объектов

В этой главе было рассмотрено понятие демаскирующих признаков объектов, их классификация и факторы, влияющие на их появление. Мы проанализировали, как эти признаки могут указывать на местоположение и характеристики объектов, что создает угрозу безопасности. Также было подчеркнуто значение демаскирующих признаков в контексте технической разведки и необходимость их изучения для повышения уровня безопасности. Таким образом, данная глава заложила основу для понимания дальнейших методов технической разведки и защиты информации. Переходя к следующей главе, мы рассмотрим средства и методы, используемые в технической разведке, и как они взаимодействуют с демаскирующими признаками.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 2. Средства и методы технической разведки

В этой главе мы рассмотрели современные технологии технической разведки и их влияние на безопасность объектов. Мы проанализировали, как эти технологии могут выявлять демаскирующие признаки и какие уязвимости они могут создавать. Также было подчеркнуто значение анализа уязвимостей объектов через призму демаскирующих признаков. Таким образом, данная глава позволила понять, как техническая разведка может угрожать безопасности объектов и информацию. Переходя к следующей главе, мы обсудим методы маскировки и противодействия технической разведке, что поможет в разработке эффективных защитных мер.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 3. Методы маскировки и противодействия технической разведке

В этой главе были рассмотрены методы маскировки демаскирующих признаков и принципы, на которых они основаны. Мы также обсудили технологические решения для защиты объектов и практические подходы к минимизации уязвимостей. Это позволило понять, как можно эффективно противостоять технической разведке и обеспечить безопасность объектов. Таким образом, данная глава подчеркнула важность применения методов маскировки в контексте защиты информации. Переходя к следующей главе, мы обсудим современные стратегии защиты информации, которые могут дополнить методы маскировки.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 4. Современные стратегии защиты информации

В этой главе были рассмотрены современные стратегии защиты информации и комплексный подход к обеспечению безопасности объектов. Мы обсудили рекомендации по разработке эффективных стратегий защиты, которые учитывают специфические уязвимости и демаскирующие признаки. Это позволило сформировать целостное представление о безопасности и необходимости интеграции различных элементов защиты. Таким образом, данная глава завершила наше исследование по теме защиты информации от технической разведки. Мы теперь можем подвести итоги и сделать выводы о значимости данной работы.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Заключение

Для решения проблемы демаскирующих признаков объектов необходимо разработать комплексные методы их маскировки, учитывающие современные технологии технической разведки. Рекомендуется проводить регулярный анализ уязвимостей объектов и адаптировать стратегии защиты в соответствии с выявленными угрозами. Также важно интегрировать различные элементы безопасности для создания многоуровневой защиты информации. Обучение персонала и повышение осведомленности о методах технической разведки также являются важными аспектами. В дальнейшем следует уделить внимание разработке новых технологий и методов, направленных на защиту информации от утечек.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

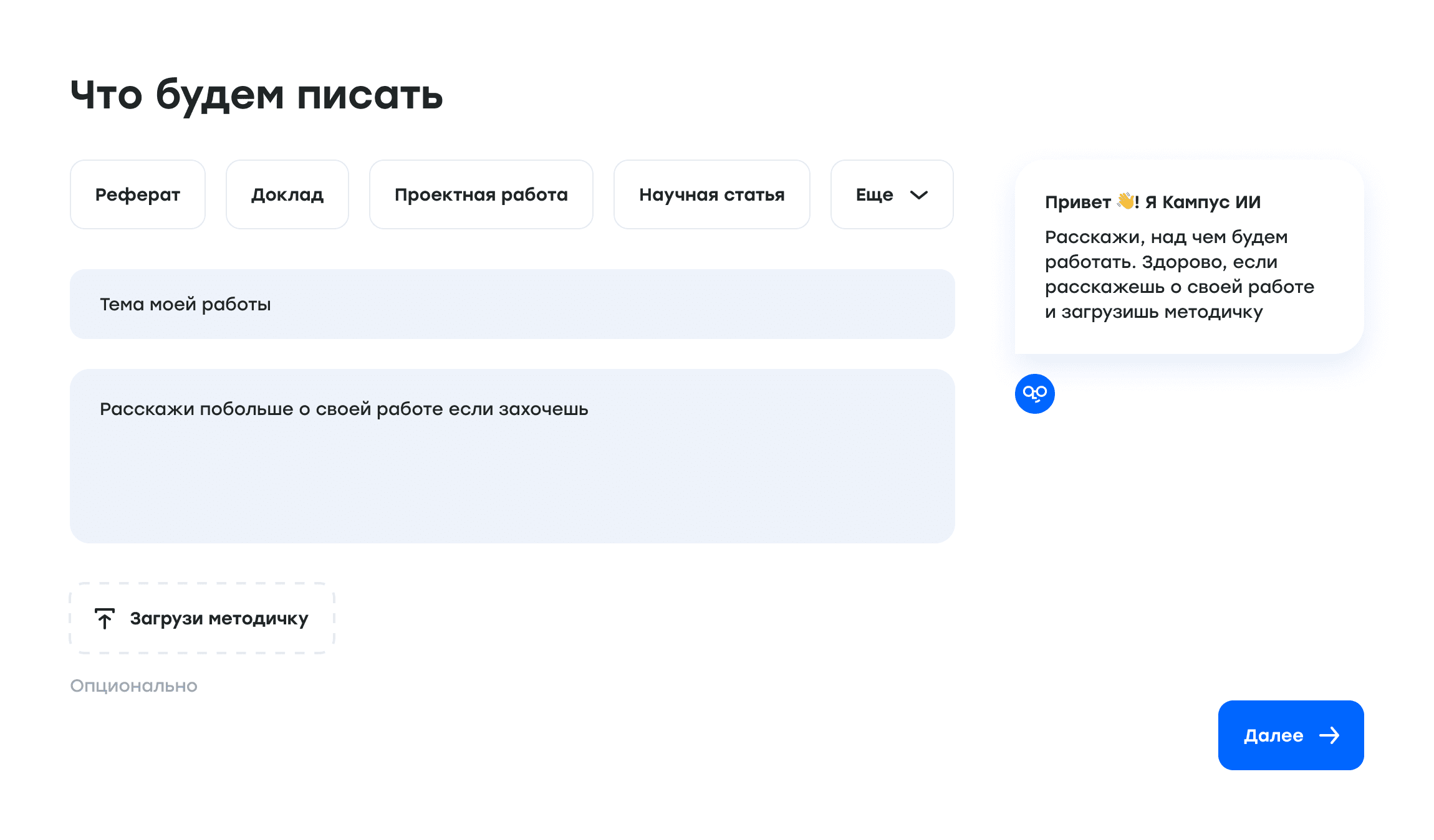

Уникальный реферат за 5 минут с актуальными источниками!

Укажи тему

Проверь содержание

Утверди источники

Работа готова!

Как написать реферат с Кампус за 5 минут

Шаг 1

Вписываешь тему

От этого нейросеть будет отталкиваться и формировать последующие шаги

Примеры рефератов по информационной безопасности

Реферат на тему: Компьютерные вирусы и методы защиты от вирусов

25508 символов

14 страниц

Информационная безопасность

92% уникальности

Реферат на тему: Разглашение информации

Разглашение информации. В работе будет рассмотрено понятие разглашения информации, его виды и последствия, а также правовые аспекты, регулирующие этот процесс. Особое внимание будет уделено вопросам конфиденциальности и защите личных данных. Реферат будет оформлен в соответствии с установленными стандартами.19373 символа

10 страниц

Информационная безопасность

84% уникальности

Реферат на тему: Аспекты безопасности при разработке системы мониторинга публикаций из открытых источников

23028 символов

12 страниц

Информационная безопасность

80% уникальности

Реферат на тему: Сравнение онлайн охраны через систему умного дома и обычной охраны

26222 символа

14 страниц

Информационная безопасность

81% уникальности

Реферат на тему: Мошенничество в интернете и кибербезопасность. Нужно писать в основном о России и Республике Ингушетия, и только чуть-чуть о зарубежных странах

27790 символов

14 страниц

Информационная безопасность

97% уникальности

Реферат на тему: Общая характеристика информационных правонарушений в области оборота информации с ограниченным доступом.

23652 символа

12 страниц

Информационная безопасность

96% уникальности

Не только рефераты

ИИ для любых учебных целей

Научит решать задачи

Подберет источники и поможет с написанием учебной работы

Исправит ошибки в решении

Поможет в подготовке к экзаменам

Библиотека с готовыми решениями

Свыше 1 млн. решенных задач

Больше 150 предметов

Все задачи решены и проверены преподавателями

Ежедневно пополняем базу

Бесплатно

0 p.

Бесплатная AI каждый день

Бесплатное содержание текстовой работы

Александр

МЧС Академия

Нейросеть помогла собрать реферат по профилактике пожаров. Информация актуальная и понятная, преподаватель отметил.

Ульяна

КубГУ

Видимо мой реферат попал в процент тех вопросов, с которыми искусственный интеллект не справляется, а жаль.

Алёна

СибГУ

Нейросеть просто незаменима для студентов! Использую её для подготовки рефератов и докладов. Работает быстро и эффективно. Рекомендую всем!

Марина

ТомГУ

Нейросеть оказалась настоящей находкой! Помогла написать реферат по квантовой механике, все было на уровне.

Ольга

РГСУ

Нейросеть очень помогла! Реферат получился подробным и информативным, преподаватель был доволен.

Дмитрий

РЭУ им. Г. В. Плеханова

Для реферата по стратегическому менеджменту нейросеть предоставила много полезного материала. Очень доволен результатом.