- Главная

- Рефераты

- Информационная безопасность

- Реферат на тему: Компьютерные вирусы и мет...

Реферат на тему: Компьютерные вирусы и методы защиты от них

- 21936 символов

- 12 страниц

Цель работы

Целью реферата является анализ классификации компьютерных вирусов, их механизмов распространения и воздействия на системы, а также оценка эффективности современных методов защиты, включая антивирусные программы и фаерволы, с целью выработки рекомендаций по повышению безопасности в цифровом пространстве.

Основная идея

Исследование компьютерных вирусов и методов защиты от них является актуальной задачей в современном цифровом мире, где киберугрозы становятся все более сложными. Важно не только понимать, как функционируют вирусы, но и изучать новые подходы к их предотвращению и устранению, что позволит повысить уровень безопасности информационных систем.

Проблема

С ростом числа кибератак и усовершенствованием методов распространения компьютерных вирусов, проблема защиты информационных систем становится все более актуальной. Компьютерные вирусы могут нанести серьезный ущерб как личным пользователям, так и организациям, что делает необходимым изучение их механизмов и методов защиты.

Актуальность

Актуальность темы обусловлена постоянным увеличением числа киберугроз, которые становятся все более сложными и трудноуловимыми. В условиях, когда информационные технологии проникают во все сферы жизни, понимание природы компьютерных вирусов и методов защиты от них становится важной задачей для обеспечения безопасности в цифровом мире.

Задачи

- 1. Рассмотреть классификацию компьютерных вирусов и их основные характеристики.

- 2. Изучить механизмы распространения компьютерных вирусов.

- 3. Анализировать воздействие вирусов на информационные системы.

- 4. Оценить эффективность современных методов защиты, включая антивирусные программы и фаерволы.

- 5. Выработать рекомендации по повышению уровня безопасности в цифровом пространстве.

Глава 1. Обзор компьютерных вирусов

В первой главе был проведен обзор компьютерных вирусов, включая их классификацию и эволюцию. Мы рассмотрели основные признаки заражения, что позволяет пользователям лучше идентифицировать угрозы. Это знание является основополагающим для понимания методов защиты. Основная цель этой главы заключалась в создании базового понимания о вирусах, что является необходимым для анализа их распространения. Таким образом, мы подготовили почву для дальнейшего изучения механизмов распространения вирусов.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 2. Механизмы распространения вирусов

Во второй главе мы проанализировали механизмы распространения компьютерных вирусов. Рассмотрены способы проникновения, включая использование электронной почты и вредоносных сайтов. Также было выделено влияние сети Интернет на распространение угроз, что подчеркивает важность кибербезопасности. Примеры известных эпидемий вирусов иллюстрируют масштабы проблемы. Это знание поможет в дальнейшем анализе воздействия вирусов на системы.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 3. Воздействие вирусов на информационные системы

В третьей главе мы рассмотрели воздействие вирусов на информационные системы, выделив различные типы ущерба. Обсуждение социальных и экономических последствий подчеркивает важность защиты от киберугроз. Анализ конкретных случаев атак позволяет выявить общие уязвимости и паттерны. Это знание необходимо для разработки эффективных методов защиты. Таким образом, мы подготовили почву для изучения современных методов защиты от вирусов.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 4. Современные методы защиты от вирусов

В четвертой главе были рассмотрены современные методы защиты от компьютерных вирусов. Принципы работы антивирусных программ и использование фаерволов подчеркивают важность комплексного подхода к кибербезопасности. Обучение пользователей является ключевым элементом в предотвращении атак. Это знание поможет пользователям и организациям улучшить свои защитные меры. Таким образом, мы подготовили рекомендации по обеспечению кибербезопасности.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 5. Рекомендации по обеспечению кибербезопасности

В пятой главе мы представили рекомендации по обеспечению кибербезопасности. Эффективные стратегии профилактики и роль обновлений подчеркивают важность проактивного подхода к безопасности. Мы также обсудили будущее технологий защиты от вирусов. Эти рекомендации помогут пользователям и организациям улучшить свои защитные меры. Таким образом, мы завершаем реферат, подводя итоги нашего анализа.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Заключение

Для повышения уровня безопасности в цифровом пространстве рекомендуется применять комплексные стратегии защиты, включая использование антивирусного ПО и фаерволов. Регулярные обновления программного обеспечения и резервное копирование данных должны стать стандартной практикой для пользователей и организаций. Обучение пользователей основам кибербезопасности поможет снизить риски заражения вирусами. Кроме того, важно следить за развитием технологий защиты и адаптировать меры безопасности к новым угрозам. Эти рекомендации помогут создать более безопасную цифровую среду.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

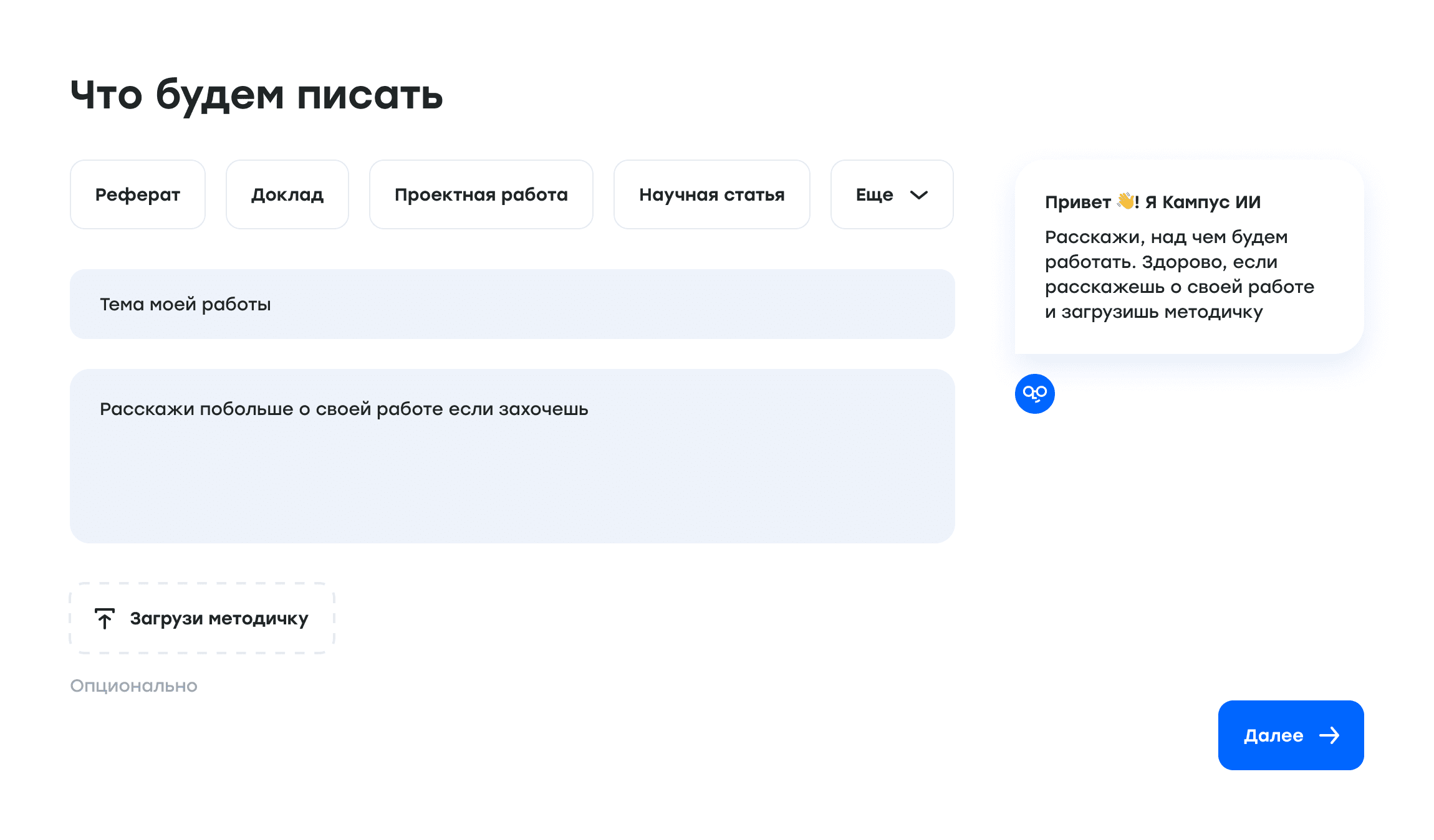

Уникальный реферат за 5 минут с актуальными источниками!

Укажи тему

Проверь содержание

Утверди источники

Работа готова!

Как написать реферат с Кампус за 5 минут

Шаг 1

Вписываешь тему

От этого нейросеть будет отталкиваться и формировать последующие шаги

Примеры рефератов по информационной безопасности

Реферат на тему: Киберугрозы в банковской сфере

22056 символов

12 страниц

Информационная безопасность

89% уникальности

Реферат на тему: Сущность и содержание информационной безопасности

18970 символов

10 страниц

Информационная безопасность

100% уникальности

Реферат на тему: Информатизация деятельности суда: источники угроз информационной безопасности и способы их предотвращения.

28830 символов

15 страниц

Информационная безопасность

91% уникальности

Реферат на тему: Роль киберугроз в экономической безопасности. Экономические последствия крупных кибератак на бизнес и инфраструктуру

25155 символов

13 страниц

Информационная безопасность

98% уникальности

Реферат на тему: Разработка требований к защите локальных вычислительных сетей как объектов критической информационной инфраструктуры

32181 символ

17 страниц

Информационная безопасность

98% уникальности

Реферат на тему: Разработка модели оценки рисков информационной безопасности для телекоммуникационных компаний

29295 символов

15 страниц

Информационная безопасность

88% уникальности

Не только рефераты

ИИ для любых учебных целей

Научит решать задачи

Подберет источники и поможет с написанием учебной работы

Исправит ошибки в решении

Поможет в подготовке к экзаменам

Библиотека с готовыми решениями

Свыше 1 млн. решенных задач

Больше 150 предметов

Все задачи решены и проверены преподавателями

Ежедневно пополняем базу

Бесплатно

0 p.

Бесплатная AI каждый день

Бесплатное содержание текстовой работы

Алёна

СибГУ

Нейросеть просто незаменима для студентов! Использую её для подготовки рефератов и докладов. Работает быстро и эффективно. Рекомендую всем!

Дарья

НГЛУ

Нейросеть оказалась полезной для реферата по социальной мобильности. Все грамотно и по существу, рекомендую!

Виктория

ИГУ

Отличный инструмент для быстрого поиска информации. Реферат по эвакуации на объектах защитили на "отлично".

Константин

СФУ

Просто находка! Реферат по банковским системам написал за один вечер, материал действительно хороший.

Игорь

СГА

Нейросеть сэкономила время на поиски данных. Подготовил реферат по оценке пожарных рисков, получил хорошую оценку!

Кирилл

НГТУ

Реферат по термодинамике получился просто супер! Нейросеть помогла найти нужные формулы и литературу.