- Главная

- Рефераты

- Информационная безопасность

- Реферат на тему: Ошибки в криптографии

Реферат на тему: Ошибки в криптографии

- 23803 символа

- 13 страниц

Цель работы

Цель реферата состоит в том, чтобы проанализировать конкретные ошибки, возникающие в процессе проектирования и реализации криптографических систем, обсудить их последствия для безопасности данных и предложить рекомендации по их устранению. Это поможет читателям осознать важность внимательного подхода к криптографии и повысить общую безопасность информационных систем.

Основная идея

Идея реферата заключается в выявлении и анализе распространенных ошибок в криптографических системах, которые могут привести к серьезным уязвимостям и угрозам безопасности данных. Это позволит лучше понять риски, связанные с использованием криптографии, и повысить уровень осведомленности о важности правильного проектирования и реализации криптографических решений.

Проблема

В современном мире, где информация является одним из самых ценных ресурсов, криптография играет ключевую роль в обеспечении безопасности данных. Однако ошибки в проектировании и реализации криптографических систем могут привести к серьезным уязвимостям, которые могут быть использованы злоумышленниками для компрометации конфиденциальности и целостности данных. Например, неправильная реализация алгоритмов шифрования, использование устаревших или слабых криптографических протоколов, а также ошибки в управлении ключами могут создать значительные риски для безопасности информационных систем.

Актуальность

Актуальность данной темы обусловлена постоянным развитием технологий и увеличением числа кибератак, направленных на компрометацию криптографических систем. В условиях растущей зависимости от цифровых технологий и необходимости защиты конфиденциальной информации, важно осознавать риски, связанные с ошибками в криптографии. Данный реферат будет полезен не только специалистам в области информационной безопасности, но и широкому кругу читателей, интересующимся вопросами защиты данных.

Задачи

- 1. Выявить и проанализировать распространенные ошибки в криптографических системах.

- 2. Обсудить последствия этих ошибок для безопасности данных и систем.

- 3. Предложить рекомендации по устранению выявленных ошибок и повышению уровня безопасности криптографических решений.

Глава 1. Основы криптографии и её роль в защите данных

В первой главе мы рассмотрели основы криптографии, включая её принципы и роль в обеспечении безопасности данных. Это позволило понять, как криптография защищает данные и какие риски возникают при её неправильном использовании. Мы обсудили важность правильного проектирования и реализации криптографических систем для предотвращения уязвимостей. Главная цель этой главы заключалась в создании фундамента для дальнейшего анализа ошибок в криптографии. В результате мы подготовили читателя к следующей главе, в которой будет проведён анализ распространённых ошибок в криптографических системах.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 2. Анализ распространённых ошибок в криптографических системах

Во второй главе мы проанализировали распространённые ошибки в криптографических системах, включая ошибки проектирования алгоритмов, недостатки в реализации протоколов и проблемы управления ключами. Мы обсудили, как каждая из этих ошибок может привести к уязвимостям, которые могут быть использованы злоумышленниками. Эта глава была направлена на выявление конкретных проблем, которые необходимо учитывать при разработке криптографических решений. Мы также рассмотрели последствия этих ошибок для общей безопасности данных. Теперь мы готовы перейти к обсуждению последствий ошибок для безопасности данных, что является следующим логическим шагом в нашем исследовании.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 3. Последствия ошибок для безопасности данных

В третьей главе мы рассмотрели последствия ошибок в криптографии для безопасности данных, включая возможные уязвимости и их эксплуатацию злоумышленниками. Мы привели примеры реальных инцидентов, которые иллюстрируют серьезность последствий недочетов в криптографических системах. Эта глава была направлена на осознание важности предотвращения ошибок и защиты информации. Мы обсудили, как ошибки могут привести к компрометации конфиденциальности и целостности данных. Теперь мы готовы перейти к рекомендациям по предотвращению ошибок в криптографических системах, что является логическим завершением нашего анализа.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 4. Рекомендации по предотвращению ошибок в криптографических системах

В последней главе мы предложили рекомендации по предотвращению ошибок в криптографических системах, включая методы обеспечения надежности проектирования и практики безопасной реализации. Мы также обсудили современные подходы к управлению ключами, которые могут существенно повысить уровень безопасности криптографических решений. Эта глава была направлена на предоставление читателям конкретных инструментов и стратегий для улучшения защиты данных. Мы подытожили, что комплексный подход к проектированию и реализации криптографических систем является необходимым для предотвращения уязвимостей. Теперь мы можем завершить наш реферат, обобщив основные выводы и подчеркнув важность темы.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Заключение

Для предотвращения ошибок в криптографических системах необходимо применять современные методы проектирования и реализации алгоритмов. Рекомендуется осуществлять регулярные проверки и аудиты криптографических решений для выявления возможных уязвимостей. Важно также обучать специалистов в области информационной безопасности, чтобы они были осведомлены о современных угрозах и лучших практиках. Управление ключами должно осуществляться с использованием современных подходов, включая автоматизацию и контроль доступа. В целом, внедрение систематического подхода к безопасности криптографии поможет снизить риски и защитить данные от угроз.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

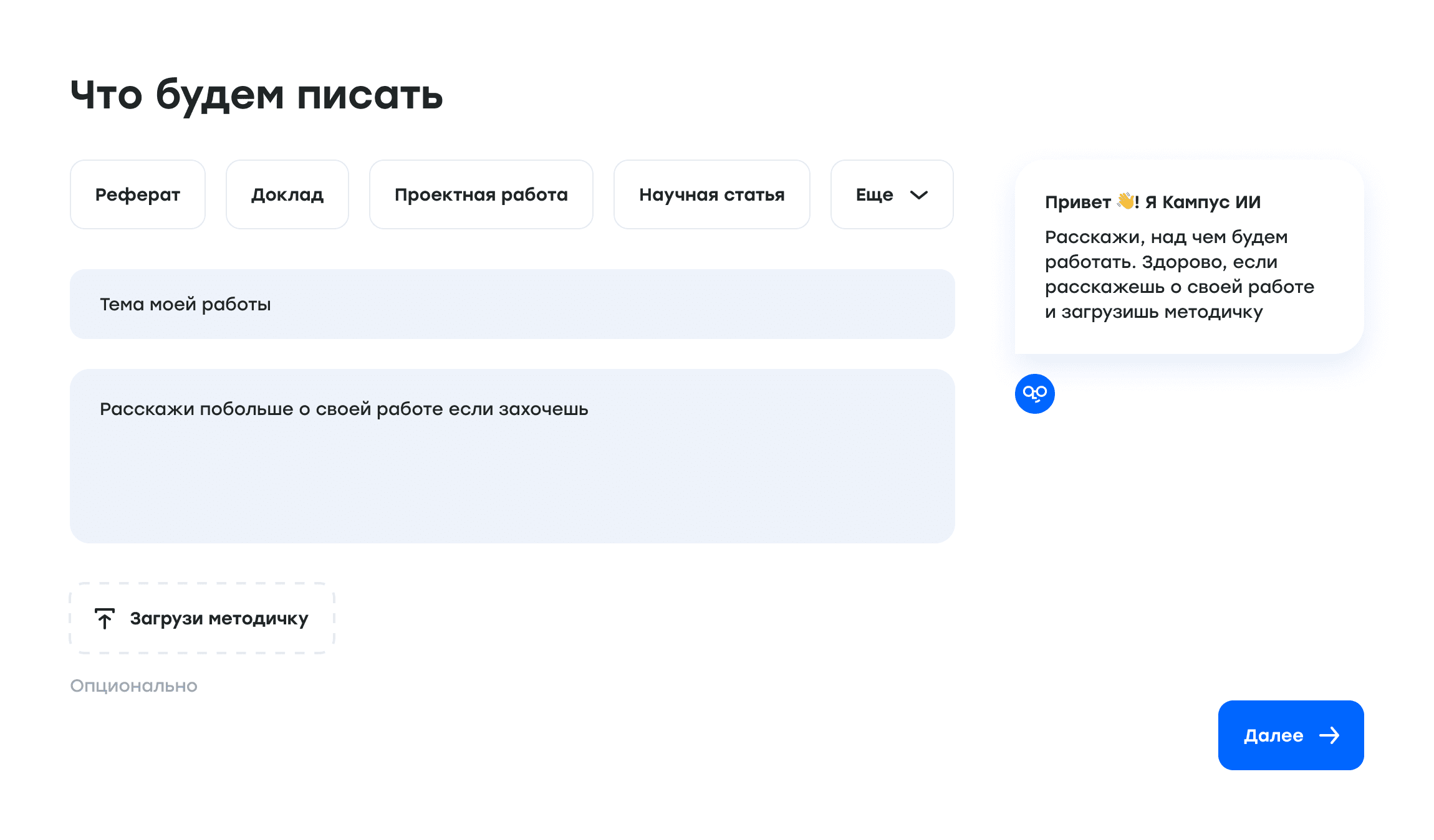

Уникальный реферат за 5 минут с актуальными источниками!

Укажи тему

Проверь содержание

Утверди источники

Работа готова!

Как написать реферат с Кампус за 5 минут

Шаг 1

Вписываешь тему

От этого нейросеть будет отталкиваться и формировать последующие шаги

Примеры рефератов по информационной безопасности

Реферат на тему: Кибербезопасность и правовое регулирование информационной безопасности: актуальные угрозы и методы защиты от фишинга и DDoS-атак

22284 символа

12 страниц

Информационная безопасность

84% уникальности

Реферат на тему: Основные направления, принципы и методы обеспечения информационной безопасности

18410 символов

10 страниц

Информационная безопасность

87% уникальности

Реферат на тему: Устройства слежения

Устройства слежения. Современные технологии слежения включают в себя GPS-трекеры, системы видеонаблюдения и мобильные приложения, которые позволяют отслеживать местоположение и действия объектов в реальном времени. В реферате будет рассмотрено применение таких устройств в различных сферах, включая безопасность, транспорт и личную безопасность. Также будет обсуждено влияние устройств слежения на конфиденциальность и правовые аспекты их использования. Реферат будет оформлен в соответствии с установленными стандартами.18865 символов

10 страниц

Информационная безопасность

83% уникальности

Реферат на тему: Основные элементы канала реализации угрозы безопасности информации

22368 символов

12 страниц

Информационная безопасность

98% уникальности

Реферат на тему: Самые вредоносные вирусы

21768 символов

12 страниц

Информационная безопасность

96% уникальности

Реферат на тему: Информационная безопасность авторизованных систем

31756 символов

17 страниц

Информационная безопасность

91% уникальности

Не только рефераты

ИИ для любых учебных целей

Научит решать задачи

Подберет источники и поможет с написанием учебной работы

Исправит ошибки в решении

Поможет в подготовке к экзаменам

Библиотека с готовыми решениями

Свыше 1 млн. решенных задач

Больше 150 предметов

Все задачи решены и проверены преподавателями

Ежедневно пополняем базу

Бесплатно

0 p.

Бесплатная AI каждый день

Бесплатное содержание текстовой работы

Даша

Военмех

Нейросеть просто спасла меня! Нужно было упростить кучу сложных текстов для реферата. Я в восторге, всё так понятно стало! 🌟

Тимур

ЛГУ

Восторгаюсь open ai и всем, что с этим связано. Этот генератор не стал исключением. Основу реферата по информатике за несколько минут выдал, и насколько удалось проверить, вроде все правильно)

Анна

СПбГУ

Благодаря этой нейросети я смогла придумать уникальное и запоминающееся название для своего реферата.

Никита

УРЮИ МВД РФ

Был в шоке, насколько нейросеть понимает специфику предмета. Реферат по следственным действиям получил высокую оценку!

Максим

НГУ

Отличный опыт использования нейросети для написания реферата! Полученный материал был органично вплетен в мою работу, добавив ей объем и разнообразие аргументации. Всем рекомендую!

Ульяна

КубГУ

Видимо мой реферат попал в процент тех вопросов, с которыми искусственный интеллект не справляется, а жаль.