- Главная

- Рефераты

- Информационная безопасность

- Реферат на тему: Основные понятия программ...

Реферат на тему: Основные понятия программно-технического уровня информационной безопасности

- 23184 символа

- 12 страниц

Цель работы

Цель реферата - систематизировать знания о программно-технических аспектах информационной безопасности, проанализировать современные угрозы и методы защиты на уровне ПО и оборудования, а также рассмотреть практические механизмы криптографии, контроля доступа и обнаружения вторжений для обеспечения целостности информационных систем.

Основная идея

Идея работы заключается в комплексном исследовании фундаментальных принципов технической защиты информации, объединяющем анализ уязвимостей программно-аппаратной среды с изучением эффективных средств противодействия киберугрозам в современных ИТ-системах.

Проблема

Растущая сложность кибератак требует углубленного понимания программно-технических механизмов защиты, однако существующие учебные материалы часто фрагментарны и не отражают комплексного взаимодействия компонентов безопасности в современных ИТ-инфраструктурах.

Актуальность

В условиях цифровой трансформации критически важных отраслей обеспечение безопасности на программно-техническом уровне становится обязательным требованием для защиты от целенаправленных APT-атак, ransomware и эксплуатации уязвимостей нулевого дня, что определяет востребованность структурированных исследований в данной области для специалистов по ИБ.

Задачи

- 1. Систематизировать знания о программно-технических аспектах информационной безопасности

- 2. Проанализировать современные угрозы и методы защиты на уровне ПО и оборудования

- 3. Рассмотреть практические механизмы криптографии, контроля доступа и обнаружения вторжений для обеспечения целостности информационных систем

Глава 1. Теоретические основы программно-технической безопасности

В главе систематизированы фундаментальные принципы построения защищённых систем. Определены ключевые компоненты программно-аппаратной безопасности и их взаимодействие. Проанализированы модели обеспечения базовых свойств информации. Установлены стандарты проектирования доверенных вычислительных платформ. Результаты формируют теоретическую основу для последующего анализа угроз.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 2. Угрозы и уязвимости программно-аппаратного уровня

Проведена классификация современных угроз для программно-аппаратной среды. Выявлены специфические уязвимости, возникающие при взаимодействии компонентов. Проанализированы методы реализации сложных комбинированных атак. Определены критерии оценки потенциального ущерба. Результаты обосновывают необходимость практических механизмов защиты.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 3. Практические механизмы защиты информации

Рассмотрены криптографические механизмы защиты информации на разных уровнях. Проанализированы системы контроля доступа и управления привилегиями. Описаны технологии обнаружения и предотвращения вторжений. Показана эффективность комплексного применения защитных мер. Результаты подтверждают возможность нейтрализации угроз, описанных ранее.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Заключение

Для эффективного противодействия современным угрозам необходимо внедрять многоуровневые системы защиты.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

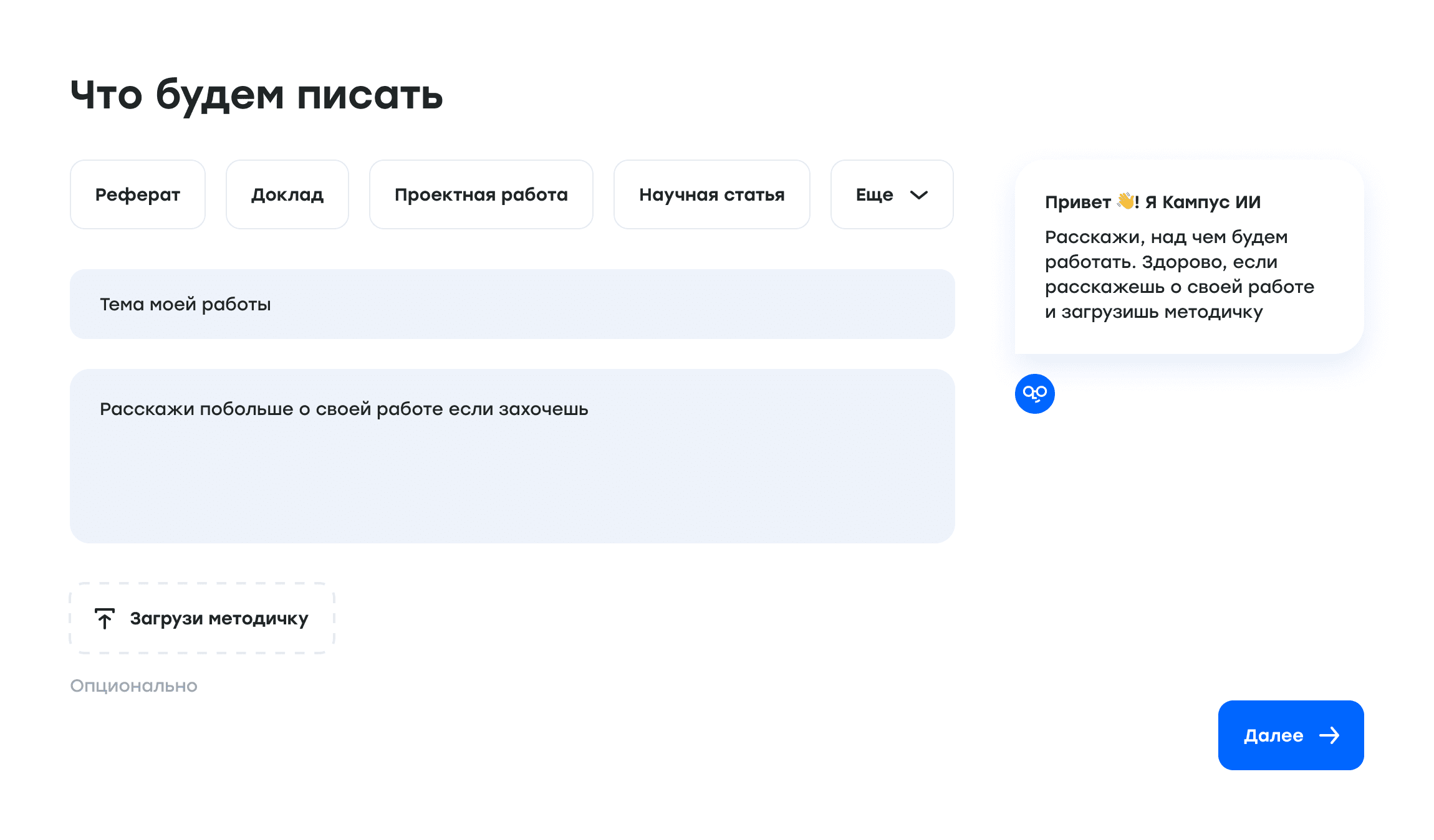

Уникальный реферат за 5 минут с актуальными источниками!

Укажи тему

Проверь содержание

Утверди источники

Работа готова!

Как написать реферат с Кампус за 5 минут

Шаг 1

Вписываешь тему

От этого нейросеть будет отталкиваться и формировать последующие шаги

Примеры рефератов по информационной безопасности

Реферат на тему: Защита информации в Российской Федерации: нормативно-правовое урегулирование

26530 символов

14 страниц

Информационная безопасность

89% уникальности

Реферат на тему: Методика автоматизированной настройки защищенного удаленного доступа к рабочим местам через межсетевой экран

28896 символов

16 страниц

Информационная безопасность

85% уникальности

Реферат на тему: Классификация вирусов

Классификация вирусов. В работе будет рассмотрено разнообразие вирусов, их структурные и функциональные особенности, а также методы классификации, основанные на различных критериях, таких как тип нуклеиновой кислоты, форма капсида и способ репликации. Также будет уделено внимание важности классификации вирусов для медицины и биологии, включая их роль в патогенезе заболеваний. Реферат будет оформлен в соответствии с установленными стандартами.13448 символов

10 страниц

Информационная безопасность

88% уникальности

Реферат на тему: Осторожно, мошенники! Интерактивный урок по кибербезопасности для школьников.

27930 символов

14 страниц

Информационная безопасность

84% уникальности

Реферат на тему: Устройства слежения

Устройства слежения. Современные технологии слежения включают в себя GPS-трекеры, системы видеонаблюдения и мобильные приложения, которые позволяют отслеживать местоположение и действия объектов в реальном времени. В реферате будет рассмотрено применение таких устройств в различных сферах, включая безопасность, транспорт и личную безопасность. Также будет обсуждено влияние устройств слежения на конфиденциальность и правовые аспекты их использования. Реферат будет оформлен в соответствии с установленными стандартами.18865 символов

10 страниц

Информационная безопасность

83% уникальности

Реферат на тему: Инструменты защиты от вредоносного ПО

25831 символ

13 страниц

Информационная безопасность

100% уникальности

Не только рефераты

ИИ для любых учебных целей

Научит решать задачи

Подберет источники и поможет с написанием учебной работы

Исправит ошибки в решении

Поможет в подготовке к экзаменам

Библиотека с готовыми решениями

Свыше 1 млн. решенных задач

Больше 150 предметов

Все задачи решены и проверены преподавателями

Ежедневно пополняем базу

Бесплатно

0 p.

Бесплатная AI каждый день

Бесплатное содержание текстовой работы

Ольга

КФУ

С помощью нейросети удалось сэкономить время и написать качественный реферат по управлению проектами. Преподаватель остался доволен.

Алина

ПГНИУ

Крутая штука! Помогла мне подготовить реферат по социологии образования. Много полезных источников и статистики.

Алексей

ДВФУ

Удобный инструмент для подготовки рефератов. С помощью нейросети разобрался в сложных философских концепциях.

Мария

СГТУ

Эта нейросеть оказалась настоящим открытием для меня. Сначала я потерялась в море информации, но после того как получила скелет реферата, стало гораздо проще работать. Всего пару часов, и структура готова! Осталось только заполнить содержание. 😊

Артем

РУДН

Пользовался этой нейросетью для написания рефератов по социологии и политологии, результаты превзошли мои ожидания, могу смело рекомендовать всем, кто хочет улучшить качество своих академических работ

Ольга

РГСУ

Нейросеть очень помогла! Реферат получился подробным и информативным, преподаватель был доволен.