- Главная

- Рефераты

- Информационная безопасность

- Реферат на тему: Программно-технические и...

Реферат на тему: Программно-технические и криптографические средства защиты информации. Арм работников ФГУП «НАМИ» ИС СЭД ФГУП «НАМИ» обработки информации.

- 31824 символа

- 16 страниц

Цель работы

Цель работы заключается в анализе и оценке эффективности программно-технических и криптографических средств защиты информации, используемых в автоматизированных рабочих местах работников ФГУП «НАМИ», с акцентом на выявление лучших практик и рекомендаций по их применению.

Основная идея

Современные угрозы безопасности информации требуют внедрения эффективных программно-технических и криптографических средств защиты, особенно в таких организациях, как ФГУП «НАМИ», где обрабатывается конфиденциальная информация. В работе будет рассмотрено, как эти средства помогают защитить данные от несанкционированного доступа и обеспечить их целостность.

Проблема

Современные угрозы безопасности информации, включая кибератаки и утечку данных, требуют от организаций, таких как ФГУП «НАМИ», внедрения эффективных средств защиты информации. Нехватка знаний о современных методах защиты может привести к серьезным последствиям, включая потерю конфиденциальной информации и снижение доверия к организации.

Актуальность

Актуальность данной темы обусловлена тем, что в условиях постоянного роста числа киберугроз и усложнения методов атак на информацию, организации, обрабатывающие конфиденциальные данные, должны применять современные технологии защиты. ФГУП «НАМИ», как государственное предприятие, имеет особые требования к защите информации, что делает изучение данной темы особенно важным.

Задачи

- 1. Изучить существующие программно-технические и криптографические средства защиты информации, применяемые в ФГУП «НАМИ».

- 2. Анализировать эффективность этих средств в контексте обеспечения безопасности информации.

- 3. Выявить лучшие практики и рекомендации по применению средств защиты информации на автоматизированных рабочих местах работников ФГУП «НАМИ».

- 4. Оценить влияние применения данных средств на уровень защиты конфиденциальной информации в организации.

Глава 1. Теоретические основы защиты информации

В данной главе были рассмотрены теоретические основы защиты информации, включая основные угрозы и средства защиты. Мы проанализировали программно-технические средства и криптографические методы, которые играют важную роль в обеспечении безопасности данных. Угрозы информационной безопасности были детализированы, что позволяет лучше понять контекст применения средств защиты. Это знание является необходимым для дальнейшего изучения особенностей применения средств защиты в ФГУП «НАМИ». Таким образом, глава обеспечила теоретическую базу для практического анализа.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 2. Особенности применения средств защиты в ФГУП «НАМИ»

В данной главе были рассмотрены особенности применения средств защиты информации в ФГУП «НАМИ». Мы проанализировали автоматизированные рабочие места и информационные системы, которые играют ключевую роль в обеспечении безопасности данных. Особое внимание уделено обработке конфиденциальной информации и специфике применения средств защиты в организации. Это знание необходимо для понимания эффективности данных средств и их влияния на безопасность информации. Таким образом, глава подчеркивает важность практического применения теоретических знаний.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 3. Анализ эффективности применяемых средств защиты

В данной главе мы провели анализ эффективности применяемых средств защиты информации в ФГУП «НАМИ». Рассмотрены критерии оценки, которые позволяют определить уровень защиты данных и выявить сильные и слабые стороны решений. Также мы проанализировали преимущества и недостатки используемых средств, что дало возможность понять их реальное влияние на безопасность информации. Эти данные являются основой для последующих рекомендаций по совершенствованию защиты информации. Таким образом, глава завершает анализ и подводит итоги эффективности средств защиты.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 4. Рекомендации по совершенствованию защиты информации

В данной главе были предложены рекомендации по совершенствованию защиты информации в ФГУП «НАМИ». Мы рассмотрели меры по улучшению программно-технических средств и развитию криптографических методов, что позволит повысить уровень защиты данных. Также акцентировано внимание на важности обучения и повышения квалификации сотрудников, что является ключевым аспектом в обеспечении безопасности информации. Эти рекомендации основаны на проведенном анализе и оценке эффективности средств защиты. Таким образом, глава завершает нашу работу, предлагая практические шаги к улучшению защиты информации.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Заключение

Для повышения уровня защиты информации в ФГУП «НАМИ» рекомендуется внедрение новых программно-технических средств и развитие криптографических методов. Необходимо также уделить внимание обучению сотрудников, что позволит повысить их квалификацию в области информационной безопасности. Важно регулярно проводить анализ и оценку эффективности применяемых средств защиты. Рекомендации по улучшению защиты информации должны основываться на выявленных недостатках и сильных сторонах текущих решений. Внедрение предложенных мер позволит значительно повысить уровень безопасности конфиденциальной информации в организации.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

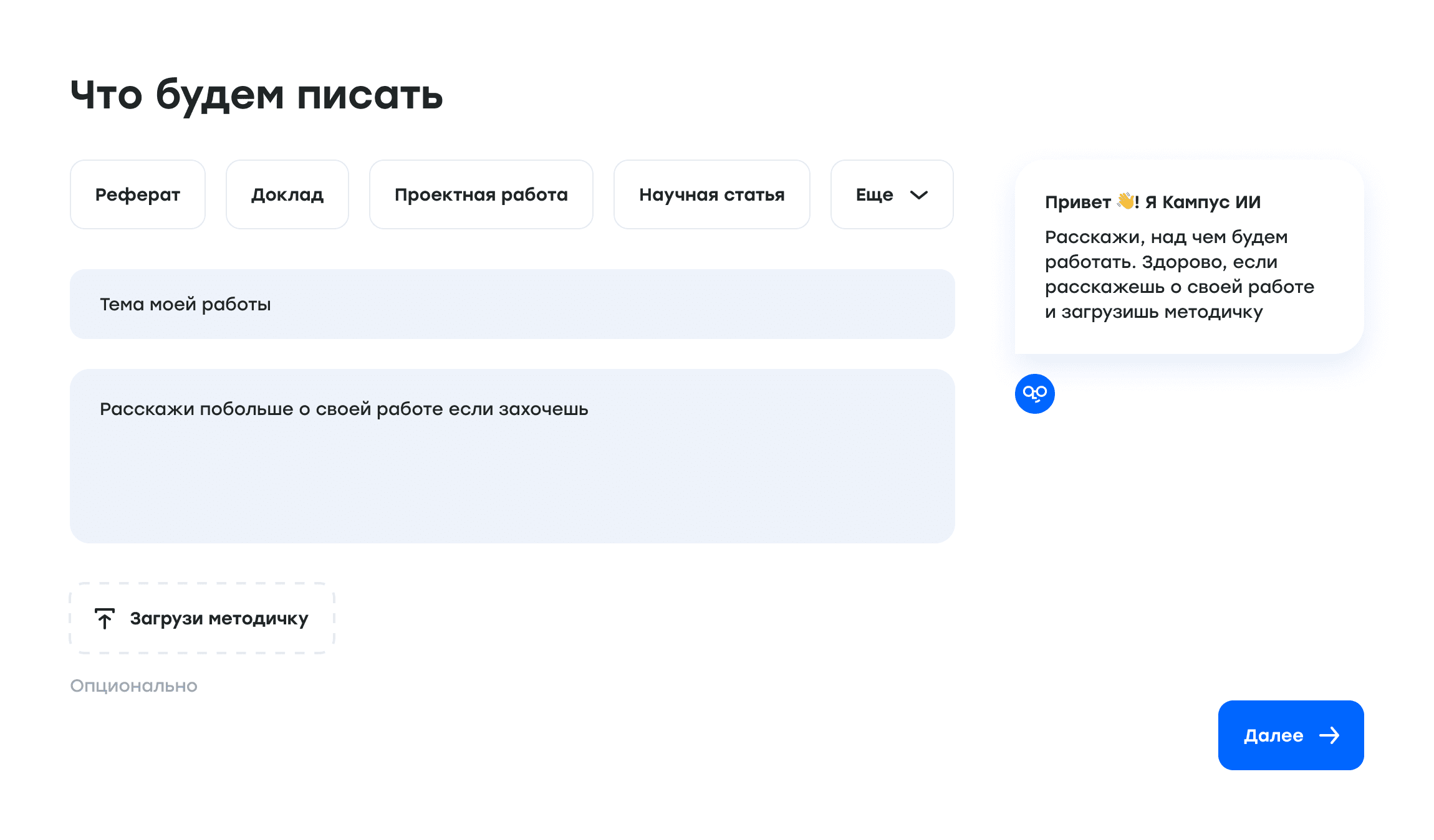

Уникальный реферат за 5 минут с актуальными источниками!

Укажи тему

Проверь содержание

Утверди источники

Работа готова!

Как написать реферат с Кампус за 5 минут

Шаг 1

Вписываешь тему

От этого нейросеть будет отталкиваться и формировать последующие шаги

Примеры рефератов по информационной безопасности

Реферат на тему: Киберпреступность.

19899 символов

11 страниц

Информационная безопасность

87% уникальности

Реферат на тему: Дублирование информации

Дублирование информации. Исследование проблемы избыточности данных в различных системах и его влияние на эффективность работы организаций. Анализ причин возникновения дублирующей информации и методов её устранения. Реферат будет оформлен в соответствии с требованиями.19661 символ

10 страниц

Информационная безопасность

83% уникальности

Реферат на тему: Сквозная аутентификация

Сквозная аутентификация. Это метод, который позволяет пользователям проходить аутентификацию один раз и получать доступ ко всем связанным системам и сервисам без необходимости повторного ввода учетных данных. В реферате будет рассмотрено, как сквозная аутентификация повышает безопасность и удобство использования, а также ее применение в современных веб-приложениях и мобильных сервисах. Также будут проанализированы преимущества и недостатки данного подхода. Реферат будет оформлен в соответствии с установленными стандартами.19143 символа

10 страниц

Информационная безопасность

91% уникальности

Реферат на тему: Киберпреступность. Теория и практика.

31952 символа

16 страниц

Информационная безопасность

88% уникальности

Реферат на тему: Компьютерный терроризм

30048 символов

16 страниц

Информационная безопасность

91% уникальности

Реферат на тему: Информационное законодательство России в условиях цифровой трансформации. Регулирование Big Data и искусственного интеллекта.

32759 символов

17 страниц

Информационная безопасность

82% уникальности

Не только рефераты

ИИ для любых учебных целей

Научит решать задачи

Подберет источники и поможет с написанием учебной работы

Исправит ошибки в решении

Поможет в подготовке к экзаменам

Библиотека с готовыми решениями

Свыше 1 млн. решенных задач

Больше 150 предметов

Все задачи решены и проверены преподавателями

Ежедневно пополняем базу

Бесплатно

0 p.

Бесплатная AI каждый день

Бесплатное содержание текстовой работы

Артем

РУДН

Пользовался этой нейросетью для написания рефератов по социологии и политологии, результаты превзошли мои ожидания, могу смело рекомендовать всем, кто хочет улучшить качество своих академических работ

София

ВШЭ

Нейросеть помогла мне не только с написанием реферата по культурологии, но и с подбором актуальной литературы. Это значительно ускорило процесс исследования. Но важно помнить, что критическое мышление и личный вклад в работу - незаменимы.

Марат

ИТМО

Помог в написании реферата, сделав его более насыщенным и интересным.

Тимур

ЛГУ

Восторгаюсь open ai и всем, что с этим связано. Этот генератор не стал исключением. Основу реферата по информатике за несколько минут выдал, и насколько удалось проверить, вроде все правильно)

Никита

ТПУ

Нейросеть сделала весь процесс подготовки реферата по финансовым рынкам проще и быстрее. Очень рад, что воспользовался.

Денис

РУДН

Я считаю, что нейросети для академических задач - это будущее! Мой реферат получился глубоким и всесторонним благодаря помощи искусственного интеллекта. Однако, не забывайте про факт-чекинг