- Главная

- Рефераты

- Информационная безопасность

- Реферат на тему: Рекомендации по обеспечен...

Реферат на тему: Рекомендации по обеспечению безопасности сетей 5G для объектов критической инфраструктуры.

- 31600 символов

- 16 страниц

Цель работы

Цель работы заключается в том, чтобы проанализировать существующие угрозы безопасности сетей 5G, оценить риски для объектов критической инфраструктуры и разработать конкретные рекомендации и стратегии, направленные на минимизацию этих рисков и повышение устойчивости сетей к кибератакам.

Основная идея

Идея работы заключается в разработке практических рекомендаций по обеспечению безопасности сетей 5G, которые будут использоваться для защиты объектов критической инфраструктуры от киберугроз. Это позволит не только повысить уровень безопасности, но и обеспечить надежную работу критически важных систем в условиях растущих угроз со стороны киберпреступников.

Проблема

С развитием технологий 5G увеличивается количество киберугроз, нацеленных на объекты критической инфраструктуры, такие как энергетические сети, транспортные системы и медицинские учреждения. Уязвимости, присущие сетям 5G, могут быть использованы злоумышленниками для проведения атак, что создает серьезные риски для безопасности и стабильности этих систем.

Актуальность

Актуальность работы заключается в том, что внедрение технологий 5G становится все более распространенным, и с ним растут риски, связанные с киберугрозами. Обеспечение безопасности сетей 5G для объектов критической инфраструктуры является важной задачей, которая требует внимания как со стороны государственных структур, так и частных компаний. Это особенно важно в свете недавних инцидентов, связанных с кибератаками на критически важные объекты.

Задачи

- 1. Провести анализ существующих угроз безопасности сетей 5G для объектов критической инфраструктуры.

- 2. Оценить риски, связанные с внедрением технологий 5G в критически важных системах.

- 3. Разработать практические рекомендации по обеспечению безопасности сетей 5G для защиты объектов критической инфраструктуры.

- 4. Предложить стратегии повышения устойчивости сетей 5G к кибератакам.

Глава 1. Обзор технологий 5G и их применения в критической инфраструктуре

В первой главе был проведен обзор технологий 5G и их применения в критической инфраструктуре. Рассмотрены ключевые особенности сетей 5G, их значимость и вызовы, которые они представляют. Это позволило выделить основные аспекты, влияющие на безопасность объектов критической инфраструктуры. Глава подчеркивает важность понимания 5G для оценки рисков и угроз. В результате, данная глава создала контекст для дальнейшего анализа угроз безопасности в следующей главе.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 2. Угрозы безопасности сетей 5G

Во второй главе были рассмотрены угрозы безопасности, связанные с сетями 5G. Описаны различные типы киберугроз, уязвимости сетей и примеры атак на критическую инфраструктуру. Это позволило выявить основные риски, с которыми сталкиваются объекты критической инфраструктуры в контексте внедрения 5G. Глава подчеркивает необходимость глубокого анализа угроз для разработки эффективных стратегий защиты. В результате, данная глава создала основу для оценки рисков и угроз в следующей главе.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 3. Оценка рисков и угроз для объектов критической инфраструктуры

В третьей главе была проведена оценка рисков и угроз для объектов критической инфраструктуры, связанных с сетями 5G. Рассмотрены методы анализа рисков, критерии оценки угроз и сценарии возможных атак. Это позволило выявить ключевые аспекты, которые необходимо учитывать при разработке стратегий безопасности. Глава подчеркивает важность системного подхода к оценке рисков для обеспечения защиты критически важных систем. В результате, данная глава создала основу для разработки практических рекомендаций в следующей главе.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 4. Рекомендации по обеспечению безопасности сетей 5G

В четвертой главе были разработаны рекомендации по обеспечению безопасности сетей 5G для объектов критической инфраструктуры. Обсуждены технические меры защиты, организационные стратегии и роль международного сотрудничества. Это позволит создать комплексный подход к обеспечению безопасности, основанный на ранее проведенном анализе угроз. Глава подчеркивает важность интеграции различных мер для эффективной защиты. В результате, данная глава создала практическое руководство для организаций, работающих с сетями 5G, и подготовила почву для обсуждения устойчивости сетей в следующей главе.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 5. Повышение устойчивости сетей 5G к кибератакам

В пятой главе были рассмотрены подходы к повышению устойчивости сетей 5G к кибератакам. Обсуждены инструменты и технологии мониторинга и реагирования, а также перспективы развития защиты сетей. Это позволит создать более надежные системы, способные противостоять новым угрозам. Глава подчеркивает важность устойчивости как ключевого элемента безопасности сетей 5G. В результате, данная глава завершает обсуждение тематики, связанной с безопасностью сетей 5G и их защитой.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Заключение

Решение проблемы безопасности сетей 5G требует системного подхода, включающего в себя анализ существующих угроз и уязвимостей. Рекомендуется разработать и внедрить технические меры защиты, а также организовать стратегии обеспечения безопасности на уровне организаций. Важно также наладить международное сотрудничество для обмена опытом и лучшими практиками. Необходимо регулярно проводить оценку рисков и обновлять меры безопасности в соответствии с развивающимися угрозами. Эти шаги помогут повысить устойчивость сетей 5G и защитить объекты критической инфраструктуры от кибератак.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

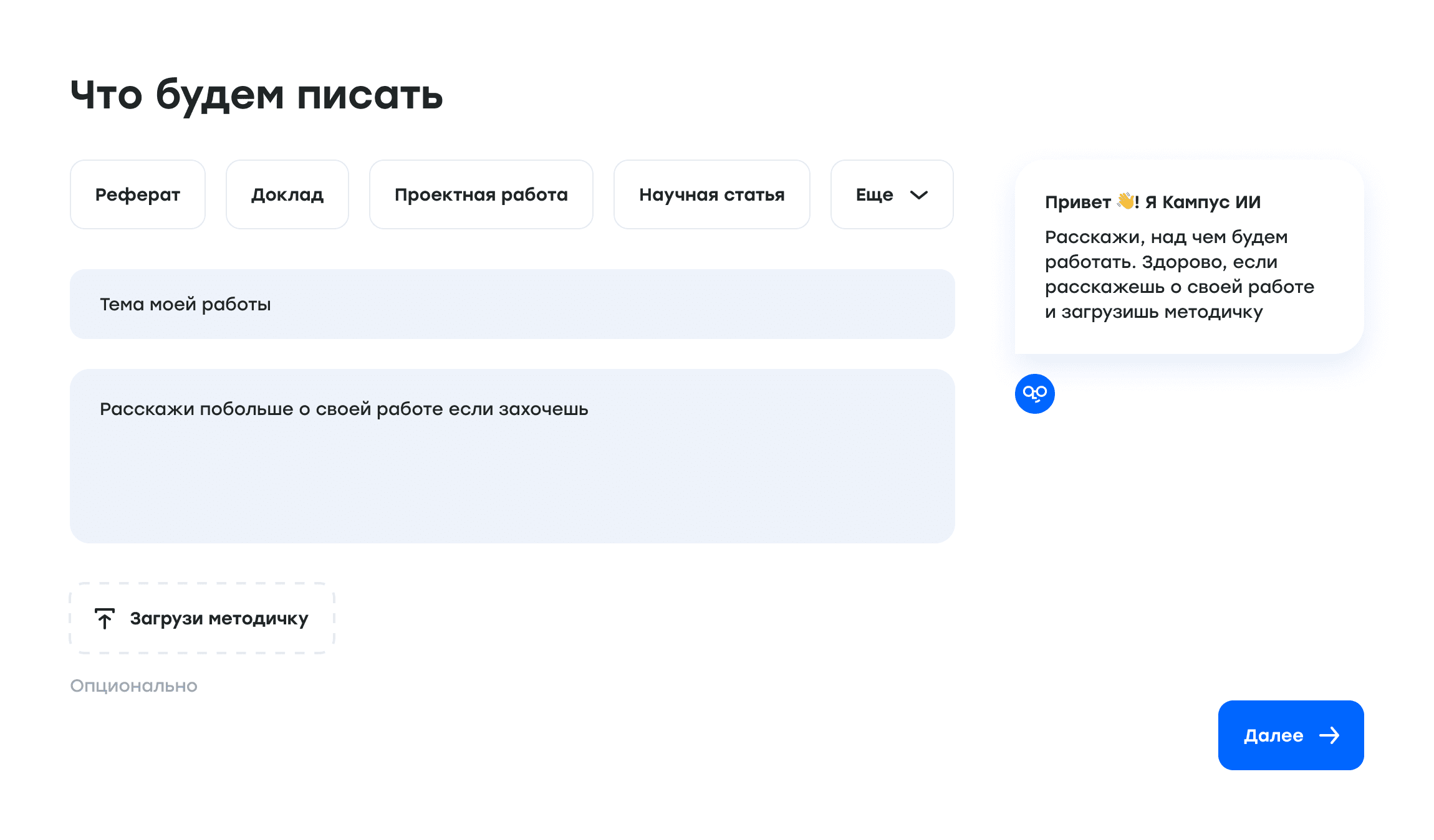

Уникальный реферат за 5 минут с актуальными источниками!

Укажи тему

Проверь содержание

Утверди источники

Работа готова!

Как написать реферат с Кампус за 5 минут

Шаг 1

Вписываешь тему

От этого нейросеть будет отталкиваться и формировать последующие шаги

Примеры рефератов по информационной безопасности

Реферат на тему: Сквозная аутентификация

Сквозная аутентификация. Это метод, который позволяет пользователям проходить аутентификацию один раз и получать доступ ко всем связанным системам и сервисам без необходимости повторного ввода учетных данных. В реферате будет рассмотрено, как сквозная аутентификация повышает безопасность и удобство использования, а также ее применение в современных веб-приложениях и мобильных сервисах. Также будут проанализированы преимущества и недостатки данного подхода. Реферат будет оформлен в соответствии с установленными стандартами.19143 символа

10 страниц

Информационная безопасность

91% уникальности

Реферат на тему: Цифровая трансформация систем обеспечения безопасности ОАО «Примавтодор».

28710 символов

15 страниц

Информационная безопасность

98% уникальности

Реферат на тему: Стеганография с использованием аудио файлов

22428 символов

12 страниц

Информационная безопасность

93% уникальности

Реферат на тему: Теоретические основы киберпреступности. Проблемы квалификации и привлечения к ответственности.

23388 символов

12 страниц

Информационная безопасность

83% уникальности

Реферат на тему: Разработка инструкции

Разработка инструкции. Включает в себя создание четких и понятных указаний для пользователей, что способствует улучшению взаимодействия с продуктом или услугой. Реферат будет структурирован и оформлен в соответствии с установленными стандартами.18870 символов

10 страниц

Информационная безопасность

84% уникальности

Реферат на тему: Стандарты ИСО для защиты информации в образовательных учреждениях.

28215 символов

15 страниц

Информационная безопасность

86% уникальности

Не только рефераты

ИИ для любых учебных целей

Научит решать задачи

Подберет источники и поможет с написанием учебной работы

Исправит ошибки в решении

Поможет в подготовке к экзаменам

Библиотека с готовыми решениями

Свыше 1 млн. решенных задач

Больше 150 предметов

Все задачи решены и проверены преподавателями

Ежедневно пополняем базу

Бесплатно

0 p.

Бесплатная AI каждый день

Бесплатное содержание текстовой работы

Светлана

РАНХиГС

Нейросеть помогла написать реферат по политическим теориям, получила высокую оценку! Много интересных и актуальных примеров.

Максим

НГУ

Отличный опыт использования нейросети для написания реферата! Полученный материал был органично вплетен в мою работу, добавив ей объем и разнообразие аргументации. Всем рекомендую!

Евгений

НИУ БелГУ

Нейросеть – отличная находка для студентов! Составил реферат по менеджменту инноваций и получил высокую оценку.

Виктория

СПГУ

Нейросеть помогла мне подобрать материалы для реферата по культурологии, но я заметила, что без дополнительной проверки и редактирования некоторая информация может быть неточной. Рекомендую использовать такие инструменты как вспомогательные.

Даша

Военмех

Нейросеть просто спасла меня! Нужно было упростить кучу сложных текстов для реферата. Я в восторге, всё так понятно стало! 🌟

Елизавета

ПНИПУ

Реферат по финансовому менеджменту получился на отлично. Нейросеть дала много актуальной информации.