Реферат на тему: Средства обнаружения угроз

- 24934 символа

- 13 страниц

Список источников

- 1.И.Л. Рева, М.А. Медведев, В.И. Воронцова. Исследование проблематики методик определения типа контента во входящем трафике // Системы анализа и обработки данных. — 2023. — Том 92, № 4. — С. 69–84. ... развернуть

- 2.Калчороева А.Т., Баракова Ж.Т. Исследование методов обнаружения угроз объекту в инфокоммуникационной среде // Известия КГТУ им. И. Раззакова. — 2019. — № 50. — С. 92–93. ... развернуть

Цель работы

Цель работы заключается в анализе и оценке различных средств обнаружения угроз, включая антивирусные программы, системы обнаружения вторжений и методы анализа поведения, а также в выявлении их эффективности в современных условиях кибербезопасности.

Основная идея

Современные информационные системы сталкиваются с множеством угроз, которые требуют применения разнообразных технологий и методов для их обнаружения и предотвращения. Эффективное обнаружение угроз является ключевым элементом обеспечения безопасности данных и систем.

Проблема

Проблема заключается в том, что несмотря на существование множества технологий для обнаружения угроз, многие из них имеют свои ограничения и недостатки, что делает их применение не всегда эффективным в условиях постоянно меняющихся киберугроз.

Актуальность

Актуальность данной работы обусловлена растущей значимостью кибербезопасности в современном мире, где информация становится все более ценным ресурсом, а угрозы для нее становятся все более сложными и разнообразными. В условиях постоянного развития технологий важно понимать, как различные средства обнаружения угроз могут помочь в защите информационных систем.

Задачи

- 1. Изучить основные виды угроз, с которыми сталкиваются информационные системы.

- 2. Проанализировать существующие технологии и методы обнаружения угроз.

- 3. Оценить эффективность различных подходов к обнаружению угроз в современных условиях кибербезопасности.

Глава 1. Общие принципы и подходы к обнаружению угроз

В первой главе мы проанализировали общие принципы и подходы к обнаружению угроз в информационных системах. Мы определили и классифицировали угрозы, что позволило выделить ключевые аспекты их изучения. Рассмотрели основные методы обнаружения угроз, что дало представление о существующих подходах. Также была подчеркнута роль технологий в кибербезопасности, что актуально для современных информационных систем. Таким образом, первая глава заложила основу для дальнейшего анализа средств защиты, таких как антивирусные программы.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 2. Антивирусные программы как средство защиты

Во второй главе мы проанализировали антивирусные программы как одно из основных средств защиты информационных систем. Обсудили принципы работы антивирусного ПО, что позволило понять их функциональные возможности. Рассмотрели различные типы антивирусных решений, выделив их сильные и слабые стороны. Также были рассмотрены проблемы и ограничения антивирусного ПО, что подчеркивает необходимость комплексного подхода к кибербезопасности. Таким образом, вторая глава предоставила глубокий анализ антивирусных решений и их роли в современных условиях.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 3. Системы обнаружения вторжений (IDS)

В третьей главе мы проанализировали системы обнаружения вторжений как важный элемент кибербезопасности. Рассмотрели различные типы IDS и их особенности, что позволило понять подходы к обнаружению угроз. Обсудили методы анализа и реагирования на инциденты, подчеркивая важность этих систем. Также оценили эффективность IDS в современных условиях, что подтверждает их значимость в обеспечении безопасности. Таким образом, третья глава расширяет понимание роли систем обнаружения вторжений в кибербезопасности.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 4. Методы анализа поведения и их применение

В четвертой главе мы проанализировали методы анализа поведения как современный подход к обнаружению угроз. Рассмотрели анализ поведения пользователей и систем, что позволяет выявлять аномалии и потенциальные угрозы. Сравнили методы анализа поведения с традиционными подходами, подчеркивая их преимущества. Обсудили будущее методов анализа поведения в кибербезопасности, что подтверждает их значимость в защите данных. Таким образом, четвертая глава завершает исследование, подчеркивая актуальность методов анализа поведения в современных условиях.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Заключение

Для повышения эффективности средств обнаружения угроз необходимо применять комплексный подход, объединяя различные технологии и методы. Важно регулярно обновлять антивирусные базы и использовать системы обнаружения вторжений, которые могут быстро реагировать на новые угрозы. Также необходимо внедрять методы анализа поведения, которые помогут выявлять аномалии и потенциальные угрозы в реальном времени. Обучение специалистов в области кибербезопасности и повышение их квалификации также играют ключевую роль в защите информации. Таким образом, только скоординированные усилия в области технологий и человеческого фактора смогут обеспечить надежную защиту информационных систем.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

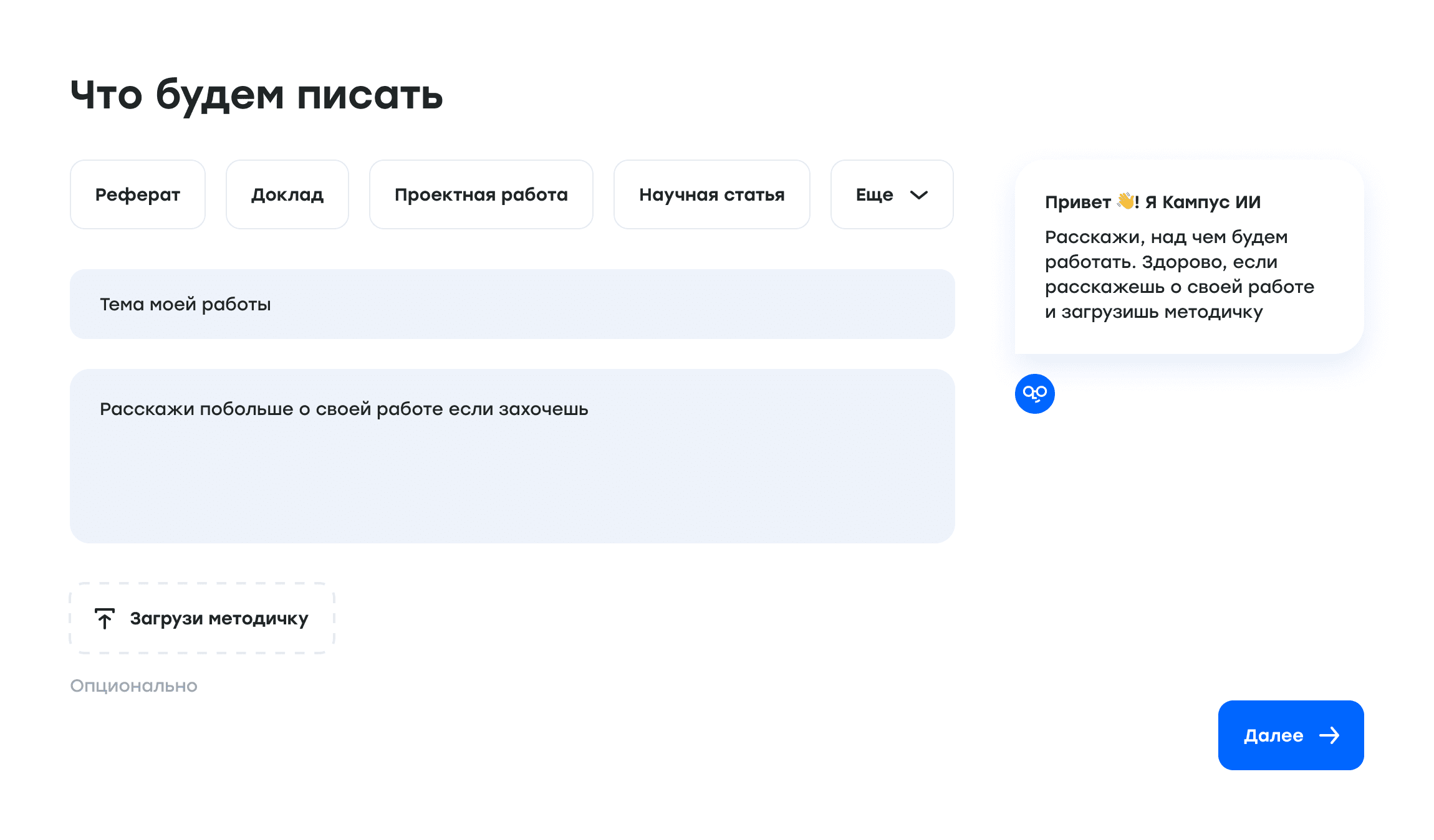

Уникальный реферат за 5 минут с актуальными источниками!

Укажи тему

Проверь содержание

Утверди источники

Работа готова!

Как написать реферат с Кампус за 5 минут

Шаг 1

Вписываешь тему

От этого нейросеть будет отталкиваться и формировать последующие шаги

Примеры рефератов по другому

Реферат на тему: Предмет и суть сестринского дела

24843 символа

13 страниц

Другое

94% уникальности

Реферат на тему: Роль и функции стандартов работы горничной в гостиницах от лица супервайзера

22272 символа

12 страниц

Другое

83% уникальности

Реферат на тему: Выполнение сверлильных работ ВАЗ 2107

27132 символа

14 страниц

Другое

95% уникальности

Реферат на тему: Социальная реклама

19430 символов

10 страниц

Другое

94% уникальности

Реферат на тему: Особенности редакторской политики А. Крылова

31994 символа

17 страниц

Другое

90% уникальности

Реферат на тему: Психостимуляторы

31072 символа

16 страниц

Другое

97% уникальности

Не только рефераты

ИИ для любых учебных целей

Научит решать задачи

Подберет источники и поможет с написанием учебной работы

Исправит ошибки в решении

Поможет в подготовке к экзаменам

Библиотека с готовыми решениями

Свыше 1 млн. решенных задач

Больше 150 предметов

Все задачи решены и проверены преподавателями

Ежедневно пополняем базу

Бесплатно

0 p.

Бесплатная AI каждый день

Бесплатное содержание текстовой работы

Денис

РУДН

Я считаю, что нейросети для академических задач - это будущее! Мой реферат получился глубоким и всесторонним благодаря помощи искусственного интеллекта. Однако, не забывайте про факт-чекинг

Айрат

КАЗГЮУ

Экономит время при подготовке докладов, рефератов и прочего. Но нужно следить за содержанием.

Марина

ТомГУ

Нейросеть оказалась настоящей находкой! Помогла написать реферат по квантовой механике, все было на уровне.

Игорь

СГА

Нейросеть сэкономила время на поиски данных. Подготовил реферат по оценке пожарных рисков, получил хорошую оценку!

Екатерина

СПбГУ

Отлично подходит для написания рефератов! Пользуюсь не первый раз 😝

Ольга

НИУ ВШЭ

Интересный сервис оказался, получше чем просто на open ai, например, работы делать. Хотела у бота получить готовый реферат, он немного подкачал, текста маловато и как-то не совсем точно в тему попал. Но для меня сразу нашелся профи, который мне и помог все написать так, как нужно было. Классно, что есть человек, который страхует бота, а то бы ушла ни с чем, как с других сайтов.