- Главная

- Рефераты

- Информационная безопасность

- Реферат на тему: Стеганография с использов...

Реферат на тему: Стеганография с использованием аудио файлов

- 22428 символов

- 12 страниц

Список источников

- 1.Оценка уровня скрытности мультимедийных стеганографических каналов хранения и передачи информации ... развернуть

- 2.Классификация стеганографии, понятие об отрицаемой стеганографии ... развернуть

Цель работы

Целью данного реферата является проведение комплексного анализа методов стеганографии в аудиофайлах, включая исследование существующих алгоритмов, технологий и практического применения этих методов в современных системах безопасности. Результатом работы станет выявление преимуществ и недостатков различных подходов к скрытию информации, что позволит сделать выводы о их эффективности и применимости.

Основная идея

Актуальность стеганографии в аудиофайлах возрастает в условиях растущих угроз кибербезопасности и необходимости защиты конфиденциальной информации. Исследование современных методов скрытия данных в аудиозаписях позволит выявить новые подходы и технологии, способствующие повышению уровня безопасности информации и ее защиты от несанкционированного доступа.

Проблема

В условиях растущих угроз кибербезопасности и необходимости защиты конфиденциальной информации, проблема скрытия данных становится все более актуальной. Стеганография в аудиофайлах представляет собой один из способов защиты информации, однако многие существующие методы имеют свои ограничения и недостатки, что требует их тщательного анализа и совершенствования.

Актуальность

Актуальность стеганографии в аудиофайлах возрастает в связи с увеличением объемов передаваемой информации и необходимостью ее защиты от несанкционированного доступа. В современных условиях, когда киберугрозы становятся все более изощренными, исследование методов скрытия данных в аудиозаписях позволяет выявить новые подходы и технологии, способствующие повышению уровня безопасности информации.

Задачи

- 1. Провести обзор существующих методов стеганографии в аудиофайлах.

- 2. Анализировать различные алгоритмы и технологии, применяемые для скрытия информации.

- 3. Выявить преимущества и недостатки методов стеганографии в аудио.

- 4. Оценить практическое применение стеганографических методов в современных системах безопасности.

Глава 1. Основы стеганографии в аудиофайлах

В первой главе был проведен обзор основ стеганографии в аудиофайлах, включая её определение и роль в защите информации. Рассмотрены особенности применения стеганографии в аудиофайлах, что позволило выделить уникальные аспекты этого метода. Также был представлен исторический обзор методов аудиостеганографии, который демонстрирует эволюцию технологий в данной области. Эти знания создают необходимую базу для анализа методов и алгоритмов, которые будут рассмотрены в следующей главе. Таким образом, первая глава является важным шагом к более глубокому пониманию стеганографии в аудио.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 2. Методы и алгоритмы скрытия информации в аудиозаписях

Во второй главе был представлен обзор методов и алгоритмов скрытия информации в аудиозаписях, что позволило выявить разнообразие существующих подходов. Анализ алгоритмов, таких как LSB и фазовая кодировка, продемонстрировал их эффективность и условия применения. Сравнение технологий также подчеркнуло важность выбора правильного метода для конкретных задач. Эти знания являются основой для понимания преимуществ и недостатков, которые будут рассмотрены в следующей главе. Таким образом, вторая глава подготовила читателя к оценке стеганографических методов с точки зрения их практического применения.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 3. Преимущества и ограничения аудиостеганографии

В третьей главе были проанализированы преимущества и ограничения аудиостеганографии, что дало возможность оценить её актуальность в современных условиях. Преимущества, такие как высокая степень секретности, подчеркивают её важность в защите информации. В то же время недостатки и уязвимости существующих методов указывают на необходимость дальнейшего совершенствования. Проблемы обнаружения и защиты от атак также подчеркивают риски, связанные с использованием стеганографии. Эти аспекты создают основу для обсуждения практического применения и перспектив развития, которые будут рассмотрены в следующей главе.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 4. Практическое применение и перспективы развития

В четвертой главе было рассмотрено практическое применение аудиостеганографии и её перспективы в современных системах безопасности. Использование аудиостеганографии подчеркивает её значимость в условиях современных угроз кибербезопасности. Перспективы развития технологий скрытия данных указывают на возможность улучшения методов защиты информации. Этические и правовые аспекты применения стеганографии также были обсуждены, что подчеркивает важность соблюдения норм при использовании данных технологий. Таким образом, четвертая глава завершает исследование, подводя итоги проведенного анализа.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Заключение

Для повышения эффективности стеганографии в аудиофайлах необходимо продолжать исследование новых алгоритмов и технологий, которые смогут минимизировать уязвимости существующих методов. Также важным направлением является разработка программного обеспечения для автоматизации процессов скрытия информации и её защиты от атак. Этические и правовые аспекты применения стеганографии требуют внимательного подхода, чтобы избежать злоупотреблений. Внедрение новых технологий скрытия данных в аудиофайлах может значительно улучшить уровень безопасности информации. В целом, дальнейшие исследования в этой области имеют большой потенциал для повышения уровня защиты конфиденциальной информации.

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

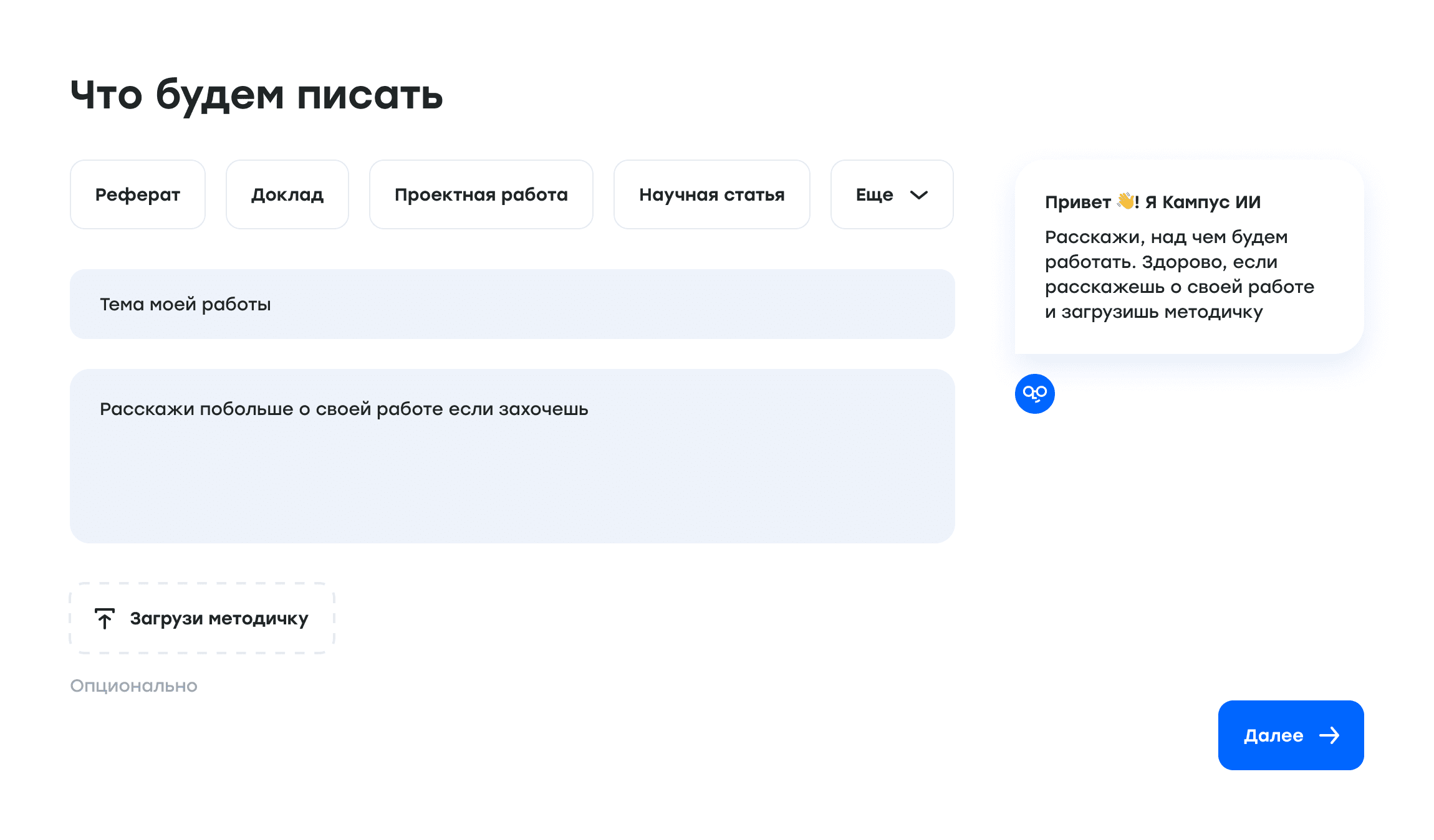

Уникальный реферат за 5 минут с актуальными источниками!

Укажи тему

Проверь содержание

Утверди источники

Работа готова!

Как написать реферат с Кампус за 5 минут

Шаг 1

Вписываешь тему

От этого нейросеть будет отталкиваться и формировать последующие шаги

Примеры рефератов по информационной безопасности

Реферат на тему: Стандарты ИСО для обеспечения безопасности в банковской сфере

27916 символов

14 страниц

Информационная безопасность

94% уникальности

Реферат на тему: Правовое обеспечение информационной безопасности на водном транспорте. Обзор ресурсов интернет и юридических справочных систем.

31977 символов

17 страниц

Информационная безопасность

91% уникальности

Реферат на тему: Восстановление баз данных

Восстановление баз данных. Процесс восстановления данных включает в себя методы и технологии, направленные на восстановление информации после сбоев, потерь или повреждений. В реферате будут рассмотрены основные подходы к восстановлению, включая резервное копирование, репликацию и использование журналов транзакций. Также будет уделено внимание важности планирования восстановления и обеспечения целостности данных. Работа будет оформлена в соответствии с установленными стандартами.19911 символ

10 страниц

Информационная безопасность

81% уникальности

Реферат на тему: Вредоносные программы

Вредоносные программы. Исследование различных типов вредоносного ПО, их механизмов действия и способов распространения. Анализ последствий заражения систем и методов защиты от вредоносных программ. Реферат будет оформлен в соответствии с установленными стандартами.18881 символ

10 страниц

Информационная безопасность

96% уникальности

Реферат на тему: Механизмы безопасности ОС Android: защита от root-доступа и модификаций, уязвимости и методы обхода

25536 символов

14 страниц

Информационная безопасность

92% уникальности

Реферат на тему: Технологии формирования медиабезопасности

28605 символов

15 страниц

Информационная безопасность

92% уникальности

Не только рефераты

ИИ для любых учебных целей

Научит решать задачи

Подберет источники и поможет с написанием учебной работы

Исправит ошибки в решении

Поможет в подготовке к экзаменам

Библиотека с готовыми решениями

Свыше 1 млн. решенных задач

Больше 150 предметов

Все задачи решены и проверены преподавателями

Ежедневно пополняем базу

Бесплатно

0 p.

Бесплатная AI каждый день

Бесплатное содержание текстовой работы

Максим

НГУ

Отличный опыт использования нейросети для написания реферата! Полученный материал был органично вплетен в мою работу, добавив ей объем и разнообразие аргументации. Всем рекомендую!

Дмитрий

ГАУГН

Сделал мой реферат по физкультуре информативным!

Алёна

СибГУ

Нейросеть просто незаменима для студентов! Использую её для подготовки рефератов и докладов. Работает быстро и эффективно. Рекомендую всем!

Федор

РГСУ

Спасибо всей команде сервиса! Искал, где заказать реферата по информатике, нашел этого бота. Генератор написал четкий план работы, а профи с этого сайта помог с дальнейшим написание. Намного лучше подобных сервисов.

Егор

МГТУ

После этого бота понял, что живу в офигенное время! Не надо напрягаться и тратить кучу времени на рефераты, или заказывать не пойми у кого эти работы. Есть искусственный интеллект, который быстро и четко генерит любой ответ. Круто!

Денис

РУДН

Я считаю, что нейросети для академических задач - это будущее! Мой реферат получился глубоким и всесторонним благодаря помощи искусственного интеллекта. Однако, не забывайте про факт-чекинг