- Главная

- Рефераты

- Информационная безопасность

- Реферат на тему: Вимоги до захисту інформа...

Реферат на тему: Вимоги до захисту інформації вебсторінки від несанкціонованого доступу

- 31968 символов

- 16 страниц

Цель работы

Розробити комплексний підхід до захисту вебсторінок від несанкціонованого доступу шляхом систематизації вимог та оцінки ефективності сучасних методів протидії основних загроз безпеки.

Основная идея

У сучасних умовах зростаючої кіберзлочинності захист вебсторінок вимагає не лише технічних рішень (HTTPS/SSL), а й системного підходу до управління доступом та політик безпеки для попередження таких загроз як XSS та SQL-injection.

Проблема

Сучасні вебсторінки стикаються зі зростаючою кількістю кібератак, таких як міжсайтовий скриптинг (XSS), SQL-ін'єкції та DDoS-атаки, що призводять до витоку конфіденційної інформації та порушення цілісності даних. Існуючі технічні рішення (наприклад, HTTPS/SSL) часто виявляються недостатніми без комплексного підходу до управління доступом та розробки ефективних політик безпеки.

Актуальность

Актуальність дослідження обумовлена стрімким зростанням кіберзлочинності та складністю сучасних загроз для вебресурсів. Умови цифрової трансформації вимагають посилення заходів захисту інформації, особливо з урахуванням вразливостей, пов'язаних із розповсюдженням вебдодатків. Реферат аналізує сучасні вимоги до безпеки, що відповідає потребам розробників та адміністраторів вебсайтів у контексті запобігання несанкціонованому доступу та забезпечення відповідності нормативним вимогам (наприклад, GDPR).

Задачи

- 1. Повторити поставлену задачу з урахуванням ролі та правил

- 2. Пояснити план виконання

- 3. Виконати завдання

Глава 1. Анализ ключевых угроз для веб-ресурсов

У першому розділі було проведено детальний аналіз основних загроз безпеки вебресурсів зокрема міжсайтового скриптингу SQL інєкцій несанкціонованого доступу та DDoS атак Дослідження цих загроз дозволило виявити їх специфічні характеристики та потенційні наслідки для конфіденційності та цілісності даних Це створило основу для подальшого розгляду технічних та організаційних методів захисту

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 2. Технические основы защиты информации

У другому розділі було досліджено технічні механізми захисту інформації зокрема роль HTTPS/SSL у забезпеченні конфіденційності даних механізми аутентифікації та авторизації користувачів а також значення шифрування для підтримки цілісності переданої інформації Ці технології є фундаментом для створення безпечного середовища вебресурсів та запобігання несанкціонованого доступу

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 3. Комплексные меры противодействия угрозам

У третьому розділі було розглянуто комплексні заходи протидії загрозам безпеки вебресурсів зокрема розробку політик безпеки управління доступом запобігання витоку інформації та захисту від DDoS атак Також було висвітлено системний підхід до управління ризиками кібератак що дозволяє інтегрувати технічні та організаційні заходи в єдину систему захисту

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 4. Требования к безопасности и практические аспекты реализации

У четвертому розділі було проаналізовано вимоги до безпеки та практичні аспекти їх реалізації зокрема проведено оцінку ефективності сучасних методів захисту досліджено відповідність нормативним вимогам таким як GDPR та наведено рекомендації для розробників і адміністраторів вебсайтів Це дозволило сформувати комплексний підхід до забезпечення безпеки вебресурсів на практичному рівні

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Заключение

Рішення

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

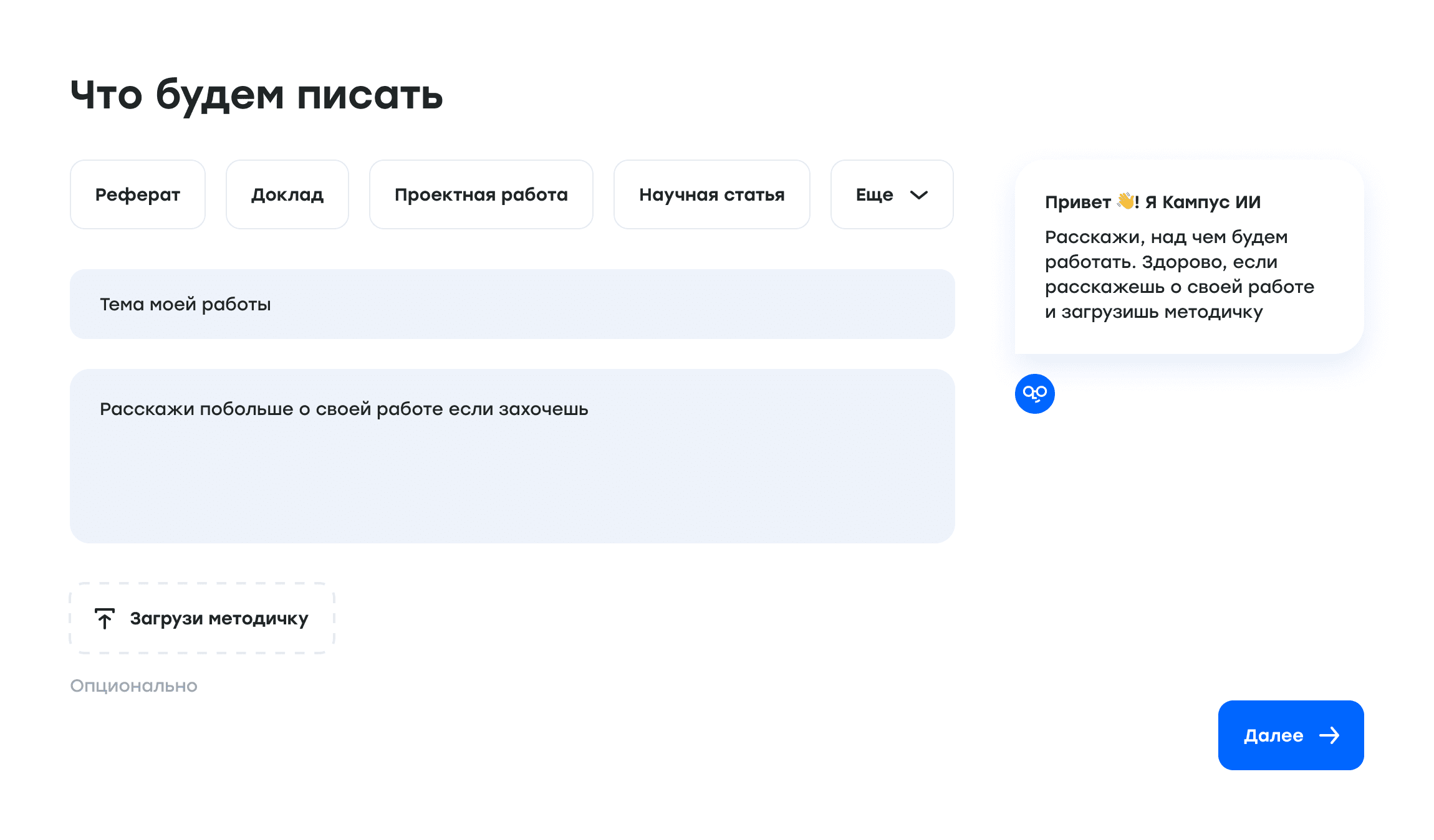

Уникальный реферат за 5 минут с актуальными источниками!

Укажи тему

Проверь содержание

Утверди источники

Работа готова!

Как написать реферат с Кампус за 5 минут

Шаг 1

Вписываешь тему

От этого нейросеть будет отталкиваться и формировать последующие шаги

Примеры рефератов по информационной безопасности

Реферат на тему: Защита медиа пространства

Защита медиа пространства. Важность обеспечения безопасности информации и защиты прав пользователей в цифровом мире. Анализ угроз и вызовов, с которыми сталкиваются медиа платформы, а также меры по их преодолению. Реферат будет оформлен в соответствии с установленными стандартами.19564 символа

10 страниц

Информационная безопасность

99% уникальности

Реферат на тему: Мошенничество в сети Интернет и способы борьбы с ними

30634 символа

17 страниц

Информационная безопасность

81% уникальности

Реферат на тему: Роль искусственного интеллекта в сфере информационной безопасности.

22476 символов

12 страниц

Информационная безопасность

92% уникальности

Реферат на тему: Этические аспекты защиты данных в микросервисных архитектурах. Риски и обязанности.

25077 символов

13 страниц

Информационная безопасность

95% уникальности

Реферат на тему: Вредоносные программные обеспечения, воздействующие на операционную систему Астра

31696 символов

16 страниц

Информационная безопасность

82% уникальности

Реферат на тему: Исследование безопасности виртуальных сред: архитектура, уязвимости и методы защиты

19280 символов

10 страниц

Информационная безопасность

84% уникальности

Не только рефераты

ИИ для любых учебных целей

Научит решать задачи

Подберет источники и поможет с написанием учебной работы

Исправит ошибки в решении

Поможет в подготовке к экзаменам

Библиотека с готовыми решениями

Свыше 1 млн. решенных задач

Больше 150 предметов

Все задачи решены и проверены преподавателями

Ежедневно пополняем базу

Бесплатно

0 p.

Бесплатная AI каждый день

Бесплатное содержание текстовой работы

Регина

РГГУ

Я использовала нейросеть для получения первоначального черновика моего реферата по культурологии. Это сэкономило мне кучу времени на подбор материалов и формирование структуры работы. После небольшой корректировки мой реферат был готов к сдаче.

Марина

ТомГУ

Нейросеть оказалась настоящей находкой! Помогла написать реферат по квантовой механике, все было на уровне.

Кирилл

СПбАУ

Обычный онлайн бот, как и подобные по типу open ai. Со сложными рефератами не справляется, но на вопросы вроде правильно отвечает. Так что 50/50

Екатерина

СПбГУ

Отлично подходит для написания рефератов! Пользуюсь не первый раз 😝

Елена

РУДН

Нейросеть просто спасла! Реферат по профессиональной этике получился интересным и структурированным.

Максим

НГУ

Отличный опыт использования нейросети для написания реферата! Полученный материал был органично вплетен в мою работу, добавив ей объем и разнообразие аргументации. Всем рекомендую!