- Главная

- Рефераты

- Информационная безопасность

- Реферат на тему: Вредоносные программы и п...

Реферат на тему: Вредоносные программы и приложения: способы защиты от них

- 27944 символа

- 14 страниц

Цель работы

Провести комплексный анализ современных вредоносных программ (вирусы, трояны, шпионское ПО, ransomware) и методов их распространения; изучить и систематизировать эффективные стратегии профилактики и нейтрализации атак, включая правила цифровой гигиены; дать сравнительный обзор актуальных программных средств защиты (антивирусы, брандмауэры, антишпионы) и обосновать критическую важность регулярного обновления ПО и ОС для обеспечения кибербезопасности.

Основная идея

В условиях стремительной эволюции киберугроз, где традиционные вирусы уступают место изощренным троянам, шпионскому ПО и целенаправленным атакам, эффективная защита цифровых активов требует не просто установки антивируса, а комплексного подхода, объединяющего передовые технические средства, осознанное поведение пользователя (цифровую гигиену) и своевременное обновление систем. Актуальность идеи заключается в ответе на современные вызовы: рост мобильных угроз, фишинга и криптоджекинга, требующих адаптивных методов защиты.

Проблема

Проблема исследования заключается в том, что стремительная эволюция вредоносных программ (от классических вирусов к изощренным троянам, шпионскому ПО, шифровальщикам и целенаправленным атакам) делает традиционные методы защиты, основанные преимущественно на сигнатурных антивирусах, недостаточно эффективными. Это создает критическую уязвимость цифровых активов пользователей и организаций, требуя разработки и внедрения комплексного подхода к кибербезопасности, объединяющего технологические средства, осознанное поведение человека и системные меры профилактики.

Актуальность

Актуальность темы обусловлена следующими факторами: 1. Рост масштаба и изощренности угроз: Постоянное появление новых видов вредоносного ПО (мобильные угрозы, фишинг, криптоджекинг, ботнеты), использующих социальную инженерию и уязвимости нулевого дня. 2. Высокая стоимость последствий: Атаки приводят к значительным финансовым потерям (выкупы при ransomware, кража средств), утрате конфиденциальных данных (персональных, коммерческих, государственных), повреждению репутации и простою критически важных систем. 3. Повсеместная цифровизация: Увеличение числа подключенных устройств (IoT), активное использование онлайн-банкинга, облачных сервисов и мобильных приложений расширяет поверхность для атак. 4. Недостаточная осведомленность пользователей: Многие инциденты происходят из-за несоблюдения базовых правил цифровой гигиены, что подчеркивает необходимость их изучения и популяризации.

Задачи

- 1. Задачи реферата: 1. Провести анализ и классификацию современных видов вредоносных программ (вирусы, черви, трояны, шпионское ПО, ransomware, рекламное ПО) и основных методов их распространения (социальная инженерия, уязвимости ПО, зараженные носители, drive-by загрузки). 2. Изучить и систематизировать эффективные стратегии и методы профилактики вредоносных атак, включая правила цифровой гигиены (осторожность при работе с почтой и веб-сайтами, управление паролями, резервное копирование) и принципы безопасной настройки систем. 3. Исследовать методы нейтрализации последствий атак (использование специализированных утилит, восстановление из резервных копий, алгоритмы действий при заражении). 4. Дать сравнительный обзор актуальных программных средств защиты: антивирусы (включая EDR-решения), брандмауэры, антишпионские программы, средства анализа сетевого трафика; оценить их сильные и слабые стороны. 5. Обосновать критическую важность своевременного обновления операционных систем, прикладного программного обеспечения и баз сигнатур антивирусов как фундаментального элемента защиты от эксплойтов, использующих известные уязвимости.

Глава 1. Динамика цифровых угроз: классификация и механизмы воздействия

Резюме для главы 1

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 2. Комплексная оборона: стратегии предотвращения и реагирования

Резюме для главы 2

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Глава 3. Технологический арсенал и поддержание защитного потенциала

Резюме для главы 3

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

Заключение

Решение

Aaaaaaaaa aaaaaaaaa aaaaaaaa

Aaaaaaaaa

Aaaaaaaaa aaaaaaaa aa aaaaaaa aaaaaaaa, aaaaaaaaaa a aaaaaaa aaaaaa aaaaaaaaaaaaa, a aaaaaaaa a aaaaaa aaaaaaaaaa.

Aaaaaaaaa

Aaa aaaaaaaa aaaaaaaaaa a aaaaaaaaaa a aaaaaaaaa aaaaaa №125-Aa «Aa aaaaaaa aaa a a», a aaaaa aaaaaaaaaa-aaaaaaaaa aaaaaaaaaa aaaaaaaaa.

Aaaaaaaaa

Aaaaaaaa aaaaaaa aaaaaaaa aa aaaaaaaaaa aaaaaaaaa, a aa aa aaaaaaaaaa aaaaaaaa a aaaaaa aaaa aaaa.

Aaaaaaaaa

Aaaaaaaaaa aa aaa aaaaaaaaa, a aaa aaaaaaaaaa aaa, a aaaaaaaaaa, aaaaaa aaaaaa a aaaaaa.

Aaaaaa-aaaaaaaaaaa aaaaaa

Aaaaaaaaaa aa aaaaa aaaaaaaaaa aaaaaaaaa, a a aaaaaa, aaaaa aaaaaaaa aaaaaaaaa aaaaaaaaa, a aaaaaaaa a aaaaaaa aaaaaaaa.

Aaaaa aaaaaaaa aaaaaaaaa

- Aaaaaaaaaa aaaaaa aaaaaa aaaaaaaaa (aaaaaaaaaaaa);

- Aaaaaaaaaa aaaaaa aaaaaa aa aaaaaa aaaaaa (aaaaaaa, Aaaaaa aaaaaa aaaaaa aaaaaaaaaa aaaaaaaaa);

- Aaaaaaaa aaa aaaaaaaa, aaaaaaaa (aa 10 a aaaaa 10 aaa) aaaaaa a aaaaaaaaa aaaaaaaaa;

- Aaaaaaaa aaaaaaaaa aaaaaaaaa (aa a aaaaaa a aaaaaaaaa, aaaaaaaaa aaa a a.a.);

🔒

Нравится работа?

Жми «Открыть» — и она твоя!

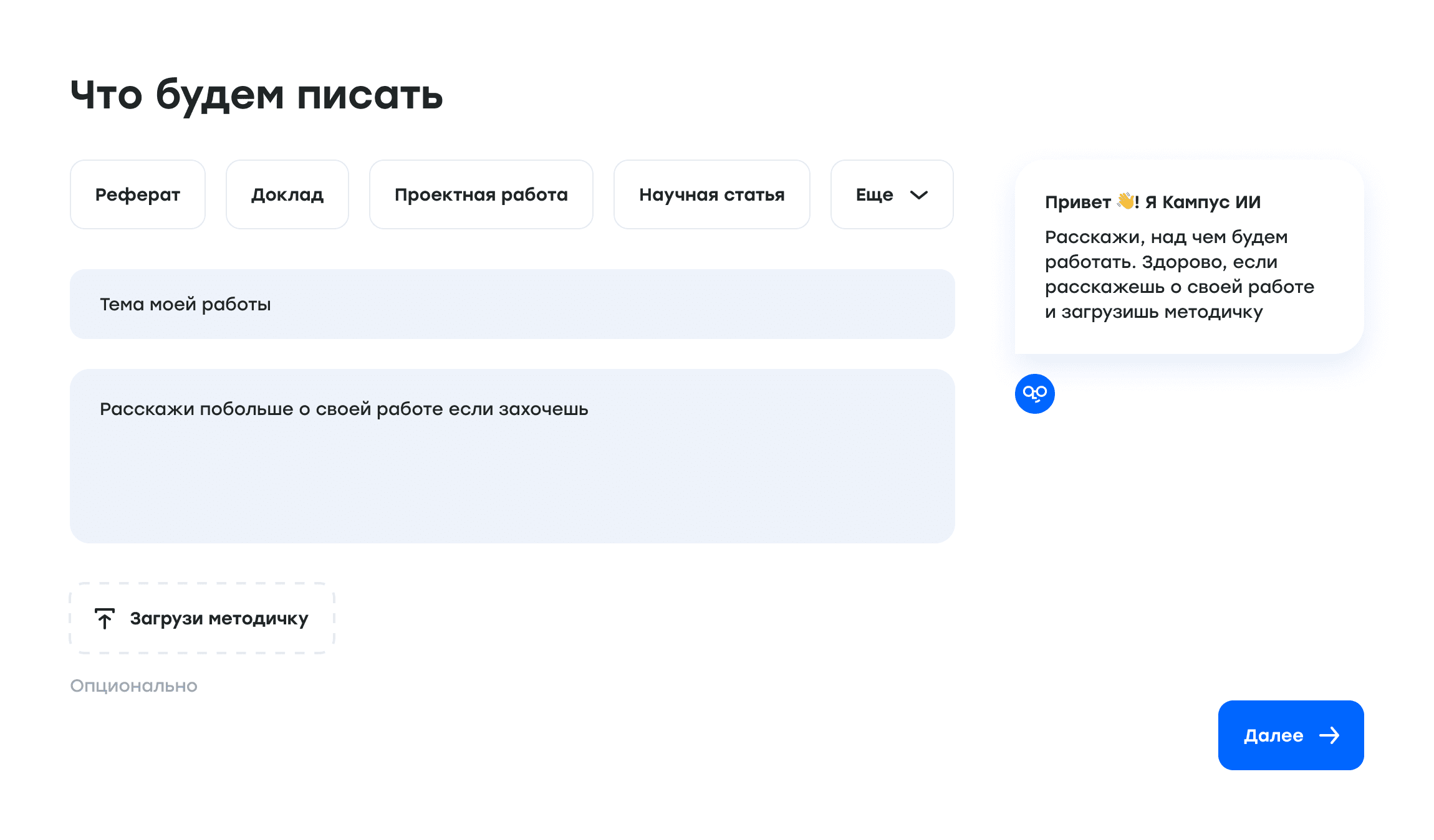

Уникальный реферат за 5 минут с актуальными источниками!

Укажи тему

Проверь содержание

Утверди источники

Работа готова!

Как написать реферат с Кампус за 5 минут

Шаг 1

Вписываешь тему

От этого нейросеть будет отталкиваться и формировать последующие шаги

Примеры рефератов по информационной безопасности

Реферат на тему: Фишинг. Мошенничество в интернете.

25441 символ

13 страниц

Информационная безопасность

95% уникальности

Реферат на тему: Киберпреступность.

19899 символов

11 страниц

Информационная безопасность

87% уникальности

Реферат на тему: Мошенничество в интернете и кибербезопасность. Нужно писать в основном о России и Республике Ингушетия, и только чуть-чуть о зарубежных странах

27790 символов

14 страниц

Информационная безопасность

97% уникальности

Реферат на тему: Стандарты ИСО для обеспечения безопасности в банковской сфере

27916 символов

14 страниц

Информационная безопасность

94% уникальности

Реферат на тему: Безопасный интернет дома

Безопасный интернет дома. Важность обеспечения кибербезопасности в домашних условиях, включая защиту личных данных, использование антивирусного программного обеспечения и настройку маршрутизаторов. Рассмотрение угроз, таких как фишинг и вредоносные программы, а также рекомендации по безопасному поведению в сети. Реферат будет оформлен в соответствии с установленными стандартами.19355 символов

10 страниц

Информационная безопасность

98% уникальности

Реферат на тему: Безопасность криптовалют

Безопасность криптовалют. В работе будет рассмотрено множество аспектов, связанных с защитой цифровых активов, включая уязвимости, методы защиты и влияние технологий на безопасность. Также будет проанализирована роль криптографических методов в обеспечении безопасности транзакций и хранения данных. Реферат будет оформлен в соответствии с установленными стандартами.17729 символов

10 страниц

Информационная безопасность

91% уникальности

Не только рефераты

ИИ для любых учебных целей

Научит решать задачи

Подберет источники и поможет с написанием учебной работы

Исправит ошибки в решении

Поможет в подготовке к экзаменам

Библиотека с готовыми решениями

Свыше 1 млн. решенных задач

Больше 150 предметов

Все задачи решены и проверены преподавателями

Ежедневно пополняем базу

Бесплатно

0 p.

Бесплатная AI каждый день

Бесплатное содержание текстовой работы

Артем

РУДН

Пользовался этой нейросетью для написания рефератов по социологии и политологии, результаты превзошли мои ожидания, могу смело рекомендовать всем, кто хочет улучшить качество своих академических работ

Дима

ИТМО

Никогда не думал, что нейросеть может быть такой полезной в подготовке реферата. Теперь писать реферат стало гораздо проще и быстрее.

Алина

ПГНИУ

Крутая штука! Помогла мне подготовить реферат по социологии образования. Много полезных источников и статистики.

Максим

НГУ

Отличный опыт использования нейросети для написания реферата! Полученный материал был органично вплетен в мою работу, добавив ей объем и разнообразие аргументации. Всем рекомендую!

Алексей

ДВФУ

Удобный инструмент для подготовки рефератов. С помощью нейросети разобрался в сложных философских концепциях.

Мария

СПбГУАП

Супер инструмент! Нейросеть помогла подготовить качественный реферат по криминалистике, много полезных источников и примеров.